Ahora recibirás todas nuestras actualizaciones y noticias directamente en tu bandeja de entrada. ¡No te pierdas ninguna novedad!

Conoce cómo la innovación tecnológica impacta en los esquemas de seguridad de las organizaciones

Posted on octubre 2nd, 2023

En el mundo digital, el avance tecnológico se desenvuelve a un ritmo vertiginoso, transformando la forma en que las empresas protegen sus activos. La innovación tecnológica ha tenido un impacto significativo en los esquemas de seguridad de las organizaciones, desafiando los métodos convencionales y exigiendo una adaptación constante para enfrentar las amenazas que cada vez son más sofisticadas.

Las organizaciones deben entonces reforzar su seguridad y la innovación tecnológica es el camino para lograr este propósito. Considerando que las soluciones tradicionales de seguridad ya no son suficientes para proteger los activos valiosos, es imperativo implementar soluciones avanzadas.

La innovación tecnológica ofrece una amplia gama de herramientas y enfoques, desde la inteligencia artificial y el aprendizaje automático hasta la criptografía avanzada y la seguridad de la nube. Estas tecnologías capacitan a las organizaciones para anticipar amenazas, detectar actividades sospechosas en tiempo real y responder de manera eficaz a incidentes de seguridad. Además, la innovación tecnológica facilita la gestión de la seguridad en entornos cada vez más complejos, donde los dispositivos y datos se encuentran en constante movimiento y expansión.

La inversión en innovación tecnológica fortalece la defensa contra amenazas externas, ayuda a abordar riesgos internos, permite mejoras en la eficiencia operativa y la productividad, lo que se traduce en un retorno de inversión significativo a largo plazo.

A continuación, presentamos las soluciones de seguridad más innovadoras y cómo están transformando la seguridad en las organizaciones.

Automatización y aprendizaje automático

La automatización y el aprendizaje automático (Machine Learning) son dos tecnologías clave que están revolucionando la seguridad cibernética.

Los sistemas de seguridad basados en el aprendizaje automático pueden analizar grandes cantidades de datos en tiempo real y detectar patrones anómalos que podrían pasar desapercibidos para los sistemas tradicionales. Esto permite una detección temprana de amenazas y respuestas más rápidas. Además, la automatización puede tomar medidas inmediatas para mitigar una amenaza sin intervención humana, lo que reduce las oportunidades para los ciberatacantes.

Autenticación Multifactor (MFA)

La autenticación Multifactor (MFA) es una práctica de seguridad que ha ganado importancia gracias a la innovación tecnológica. La MFA agrega una capa adicional de seguridad al requerir múltiples formas de autenticación antes de permitir el acceso a un sistema o aplicación.

Hoy, la MFA es más accesible gracias a la autenticación biométrica, como la huella digital y el reconocimiento facial, así como a la generación de códigos de autenticación en aplicaciones móviles. Esto no solo hace que la autenticación sea más segura, sino también más fácil de usar, lo que reduce la resistencia de los usuarios a implementar medidas de seguridad adicionales.

Seguridad en la nube

La adopción de la computación en la nube ha brindado múltiples beneficios a las organizaciones, como la escalabilidad y la flexibilidad. Sin embargo, también ha planteado nuevos desafíos de seguridad. Afortunadamente, la innovación tecnológica ha avanzado en la seguridad en la nube para abordar estos problemas.

Las soluciones de seguridad en la nube ofrecen visibilidad y control centralizados sobre los recursos y datos en la nube. La automatización permite detección y respuestas más rápidas a las amenazas, mientras que las capacidades de cifrado avanzado protegen los datos en tránsito y en reposo. Además, las herramientas de administración de identidad y acceso en la nube garantizan que solo las personas autorizadas tengan acceso a los recursos.

Internet de las cosas (IoT)

El Internet de las cosas (IoT) ha traído innumerables dispositivos conectados, desde termostatos inteligentes hasta cámaras de seguridad. A medida que estos dispositivos se integran a la infraestructura de las organizaciones, también crece la superficie de ataque potencial. Sin embargo, las soluciones de seguridad de IoT comprenden medidas como la autenticación segura de dispositivos, cifrado de datos y supervisión continua de la actividad de los dispositivos. Además, el análisis de datos en tiempo real puede detectar comportamientos inusuales en los dispositivos conectados, lo que puede ser un indicio de una amenaza. La seguridad en el ámbito del IoT está en constante evolución a medida que se desarrollan nuevas tecnologías para proteger estos dispositivos.

Inteligencia artificial y análisis de amenazas

La inteligencia artificial (IA) y el análisis de amenazas son fundamentales para anticipar y defenderse contra ataques cibernéticos cada vez más sofisticados y frecuentes. La IA puede analizar grandes volúmenes de datos de amenazas e identificar patrones que los humanos podrían pasar por alto. Esto permite una detección más rápida y precisa de las amenazas.

Además, el análisis de amenazas utiliza algoritmos avanzados para evaluar la gravedad de una amenaza y priorizar las respuestas en función de su impacto potencial en la organización. Esta innovación tecnológica ayuda a las organizaciones a centrarse en las amenazas más críticas y a tomar medidas más efectivas para mitigarlas.

Para mantenerse protegidas en un entorno digital en constante cambio, las organizaciones deben abrazar estas innovaciones y prepararse para responder a las nuevas amenazas. La seguridad no es solo una cuestión de evitar amenazas, sino también anticiparse a los ciberdelincuentes.

La innovación tecnológica es imprescindible para estar a la vanguardia en la lucha contra las amenazas y los riesgos de seguridad en permanente evolución. Las organizaciones que no adoptan una mentalidad de innovación y no invierten en tecnologías de seguridad avanzadas corren el riesgo de quedarse rezagadas y enfrentar consecuencias costosas en términos de pérdida de activos, daño reputacional y sanciones regulatorias.

Definitivamente, la innovación tecnológica debe ser parte de la estrategia de seguridad en las organizaciones.

En el Grupo Atlas de Seguridad Integral, somos expertos en proteger la infraestructura y activos de nuestros clientes mediante la implementación de soluciones de seguridad inteligentes, innovadoras, flexibles y rentables.

Grupo Atlas de Seguridad, ¡Nos gusta cuidarte!

Soluciones de seguridad inteligentes para la protección de tus activos

Posted on octubre 2nd, 2023

En un mundo cada vez más tecnológico y digitalmente interconectado, la protección de activos se ha convertido en una prioridad para individuos y empresas. Resguardar datos sensibles, información confidencial, propiedades o inversiones financieras, e inclusive los procesos de la organización, es fundamental para garantizar la seguridad y la continuidad de tu negocio.

Si bien la digitalización ha aportado numerosos beneficios también ha traído consigo una serie de desafíos y amenazas que demandan soluciones de seguridad inteligentes y avanzadas. Afortunadamente, cada vez tenemos más acceso a tecnologías innovadoras que pueden ayudarnos a disminuir los riesgos.

Entonces, ¿Cómo puedes aprovechar la tecnología y emplearla de manera segura para tu beneficio?

El primer paso es estar informado acerca de las soluciones de seguridad inteligentes y aprender cómo aprovecharlas. Con ese propósito, hemos creado un resumen detallado de diversas tecnologías y sus ventajas, lo que te permitirá identificar en qué áreas pueden resultar útiles.

Inteligencia Artificial (IA) para la detección de amenazas

La IA ha transformado nuestra perspectiva en la seguridad. Los sistemas de IA tienen la capacidad de analizar enormes volúmenes de datos en tiempo real para identificar patrones y anomalías que podrían ser indicios de amenazas. Esta tecnología es fundamental en el ámbito de la ciberseguridad, ya que la detección precoz de actividades sospechosas puede evitar ataques cibernéticos antes de que provoquen daños.

Blockchain para la seguridad de datos

Sin duda la tecnología blockchain está ganando terreno en el ámbito de la seguridad de datos. Su característica más destacada es la inmutabilidad de los registros, lo que dificulta enormemente la modificación o falsificación de datos almacenados en una cadena de bloques. Este atributo resulta sumamente valioso para garantizar la integridad de la información, especialmente en sectores como la atención médica y la gestión de la cadena de suministro.

Cifrado avanzado de datos

El cifrado avanzado de datos es una de las herramientas más poderosas para proteger la información sensible y confidencial. En particular, el cifrado de extremo a extremo, ampliamente utilizado en aplicaciones de mensajería y comunicación, asegura que únicamente los destinatarios autorizados puedan descifrar y acceder a los datos, proporcionando así una capa sólida de protección.

Autenticación multifactor (MFA) y biometría

La autenticación multifactor (MFA) ha experimentado una evolución notable al incorporar métodos biométricos como el reconocimiento facial, la huella dactilar y el escaneo de iris. Estos métodos se destacan por ser más seguros en comparación con las contraseñas tradicionales, dado que son únicos para cada individuo y difíciles de falsificar. La combinación de MFA y la biometría son esenciales para salvaguardar cuentas y sistemas críticos.

Seguridad en la nube

Las soluciones de seguridad en la nube ofrecen cifrado, autenticación y protección contra amenazas cibernéticas en tiempo real. Además, permiten realizar copias de seguridad automáticas y recuperación de datos, lo que garantiza la disponibilidad y la recuperación en caso de pérdida o daño.

Internet de las Cosas (IoT) y seguridad de dispositivos conectados

La proliferación de dispositivos IoT ha creado nuevos puntos de entrada para amenazas de seguridad. Para proteger tus activos, es esencial implementar soluciones de seguridad robustas para dispositivos conectados, como cámaras de seguridad y dispositivos inteligentes. La segmentación de redes y la autenticación son prácticas recomendadas para garantizar la seguridad de estos dispositivos.

Redes Privadas Virtuales (VPN)

Las VPN permiten a los usuarios navegar por Internet de forma segura al enmascarar su dirección IP y cifrar sus datos. Esto es fundamental para proteger la privacidad y la seguridad en línea, especialmente cuando se accede a redes públicas o se intercambian datos confidenciales.

Sistemas avanzados de seguridad física

La tecnología también ha mejorado la seguridad física de los activos. Los sistemas de seguridad avanzados incluyen cámaras de alta resolución, reconocimiento de matrículas y sistemas de control de acceso con autenticación biométrica. Estos sistemas pueden integrarse con sistemas de alarma y análisis de vídeo para proporcionar una protección completa.

Drones (UAV)

En los últimos años, los drones han cambiado el ámbito de la seguridad de manera significativa. Estos dispositivos aéreos autónomos tienen diversas aplicaciones de seguridad, desde la vigilancia y la prevención de delitos hasta la gestión de emergencias y la protección de infraestructuras críticas.

Los drones equipados con cámaras y sensores infrarrojos, GPS y funciones de reconocimiento facial, pueden detectar amenazas de manera más efectiva que las cámaras de seguridad tradicionales. Así mismo, son muy útiles para la seguridad de infraestructuras críticas por su capacidad de proporcionar información en tiempo real y llegar a lugares de difícil acceso.

Gestión de identidad y acceso

La gestión de identidad y acceso es fundamental para las empresas que necesitan garantizar que solo personas autorizadas tengan acceso a sistemas y recursos críticos. Los sistemas IAM permiten la asignación de roles y permisos de usuario de manera eficiente, lo que ayuda a prevenir accesos no autorizados y a mantener un registro de quién accede a qué recursos.

Analítica de datos para la predicción de amenazas

La analítica de datos permite a las empresas analizar grandes volúmenes de información para identificar patrones y tendencias. Esto no solo es útil para detectar amenazas cibernéticas, sino también para prever riesgos de seguridad física, como robos o vandalismo, mediante el análisis de datos de video y sensores.

Educación y concientización

La educación y la concientización en seguridad a los empleados y usuarios son esenciales para la protección de los activos. Las amenazas cibernéticas suelen aprovechar la falta de conocimiento y la negligencia. Proporcionar conocimiento sobre las buenas prácticas de seguridad y concientizarlos sobre los riesgos es un componente clave de cualquier estrategia de protección de activos.

La protección de tus activos debe ser una parte integral de tu estrategia empresarial. Invertir en soluciones de seguridad inteligentes no solo protege tus activos, también contribuye al éxito continuo de tu negocio.

En el Grupo Atlas de Seguridad Integral, somos expertos en proteger la infraestructura y activos de nuestros clientes mediante la implementación de soluciones de seguridad inteligentes, innovadoras, flexibles y rentables.

Grupo Atlas de Seguridad, ¡Nos gusta cuidarte!

Buenas prácticas de seguridad para la protección de infraestructura

Posted on septiembre 30th, 2023

Con las amenazas cibernéticas en aumento, implementar buenas prácticas de seguridad es fundamental para garantizar que los activos, los datos y los sistemas críticos de una organización estén protegidos.

En Grupo Atlas de Seguridad te ofrecemos algunos consejos importantes para garantizar la seguridad de tu infraestructura:

Evaluación de riesgos. Realiza una evaluación exhaustiva de riesgos para identificar posibles amenazas y vulnerabilidades en tu infraestructura. Esto te ayudará a comprender los riesgos y a tomar medidas preventivas adecuadas.

Diseño seguro. Diseña tu infraestructura enfocada en la seguridad desde el principio. Utiliza estándares de seguridad reconocidos y buenas prácticas en la planificación y el diseño de sistemas y redes.

Control de acceso. Implementa controles de acceso sólidos, como autenticación y autorización basada en roles, para garantizar que solo las personas autorizadas puedan acceder a recursos críticos.

Parcheo y actualizaciones. Mantén tus sistemas, aplicaciones y dispositivos actualizados con los últimos parches y actualizaciones de seguridad. Esto ayuda a cerrar brechas conocidas y a protegerlos contra vulnerabilidades.

Firewalls y seguridad de red. Utiliza firewalls y herramientas de seguridad de red para proteger tu infraestructura contra amenazas externas. Configura reglas de firewall para permitir solo el tráfico necesario y bloquear el tráfico no deseado.

Encriptación. Implementa la encriptación para proteger la confidencialidad de los datos en tránsito y en reposo. Utiliza protocolos seguros como HTTPS, VPNs y encriptación de almacenamiento.

Monitoreo y detección de intrusiones. Configura sistemas de monitoreo y detección de intrusiones para identificar actividades sospechosas o no autorizadas en tiempo real. Esto permite una respuesta rápida ante posibles amenazas.

Respaldo de datos. Es prioritario hacer regularmente copias de seguridad de tus datos críticos y almacenarlos en ubicaciones seguras y fuera del sitio. Las copias de seguridad son esenciales para la recuperación en caso de pérdida de datos o ataques.

Gestión de vulnerabilidades. Implementa un proceso de gestión de vulnerabilidades para identificar, evaluar y abordar las vulnerabilidades en tu infraestructura de manera proactiva.

Educación y concientización. Capacita a tus colaboradores y usuarios en prácticas de seguridad cibernética, como la identificación de correos electrónicos de phishing y el uso seguro de contraseñas. La educación reduce los riesgos causados por errores humanos.

Planes de respuesta a incidentes. Desarrolla planes de respuesta a incidentes detallados para abordar rápidamente cualquier brecha de seguridad o ataque. Estos planes deben incluir pasos claros para mitigar, comunicar y recuperarse de incidentes.

Cumplimiento normativo. Asegúrate de cumplir con las regulaciones y normativas de seguridad relevantes para tu industria. Mantén registros adecuados y realiza periódicamente auditorías de seguridad.

Actualizaciones de políticas y procedimientos. Actualice sus políticas y procedimientos de seguridad y comuníqueselos de manera efectiva a todos en su organización.

Colabora y comparte información. Únete a una comunidad de seguridad y comparte información sobre amenazas y mejores prácticas con otras organizaciones. La colaboración ayuda a mantenerse al día con las últimas tendencias de seguridad.

Implementar estas buenas prácticas de seguridad es clave para proteger tus activos y datos críticos contra amenazas y ataques.

Si tu empresa no cuenta con una estrategia de seguridad para proteger su infraestructura, corre un riesgo muy alto. Grupo Atlas de Seguridad es el aliado que te ayudará a garantizar la continuidad de tu negocio con su conocimiento y experiencia en ciberseguridad.

Te invitamos a contactarnos.

Grupo Atlas de Seguridad Integral, ¡Nos Gusta Cuidarte!

Escoltas VIP: su importancia y funciones

Posted on julio 17th, 2023

En nuestra sociedad actual, la seguridad personal es una preocupación constante. Al aumentar las amenazas y los riesgos, es fundamental contar con medidas de protección adecuadas. En este contexto, los escoltas de personas o VIP se han convertido en figuras fundamentales para garantizar la seguridad y el bienestar de individuos y grupos que están en riesgo.

En el grupo Atlas de Seguridad Integral, te explicamos la importancia y funciones de un servicio de escoltas o VIP.

¿Qué es un escolta de personas o VIP?

Un escolta de personas es un profesional altamente capacitado que se encarga de proteger y salvaguardar la integridad física y emocional de un individuo o grupo en particular. Su función principal es prevenir y neutralizar cualquier situación de riesgo o peligro que pueda surgir durante el desplazamiento de su cliente. Estos escoltas son empleados tanto por personas particulares como por empresas de seguridad especializadas.

Funciones de un escolta de personas o VIP

- Protección personal: la principal responsabilidad de un escolta de personas es la seguridad de su cliente, evitando cualquier posible amenaza o ataque. Para ello, realiza un análisis exhaustivo de los riesgos potenciales, elabora estrategias de protección y mantiene una constante vigilancia del entorno.

- Planificación y logística: antes de cualquier desplazamiento, el escolta lleva a cabo una planificación minuciosa de las rutas y los horarios, identificando posibles puntos críticos y áreas de riesgo. Además, coordina los medios de transporte y verifica que las instalaciones a visitar cumplan con los estándares de seguridad necesarios.

- Evaluación de amenazas: los escoltas están entrenados para detectar comportamientos sospechosos o situaciones potencialmente peligrosas. Realizan una evaluación continua del entorno, analizando las posibles amenazas y tomando medidas preventivas para evitar cualquier incidente.

- Defensa personal: en caso de que se produzca una situación de riesgo o ataque, los escoltas están preparados para responder de manera adecuada y proporcionar una protección inmediata. Están capacitados en técnicas de defensa personal y utilizan equipos especializados para neutralizar cualquier amenaza.

- Discreción y confidencialidad: los escoltas de personas deben tener un alto grado de discreción y confidencialidad en su trabajo, proteger la privacidad de su cliente y mantener toda la información confidencial en estricto secreto.

- Comunicación efectiva: la comunicación fluida y efectiva es fundamental en el trabajo de un escolta de personas. Debe mantener contacto constante con su cliente y con otros miembros del equipo de seguridad, utilizando dispositivos de comunicación avanzados para coordinar acciones y responder rápidamente a cualquier amenaza.

En el Grupo Atlas de Seguridad Integral, contamos con escoltas VIP que desempeñan un papel esencial en la protección y seguridad personal, bajo tres modalidades:

- En cabina. Disponemos de personal calificado para la modalidad de acompañante dentro del vehículo.

- Motorizado. Acompañamos el vehículo o la caravana, con personal de seguridad movilizado en motocicleta.

- Conductor. Controlamos el vehículo con nuestro personal en modalidad de conductor.

Igualmente, si requieres otro tipo de servicio de escolta, como el de trasladar la carga de tu empresa de forma segura, contamos con el servicio de Escolta de Carga que te permitirá un traslado tranquilo, con seguimiento y trazabilidad de flotas en tiempo real.

Si requieres un servicio de escolta, no dudes en programar una asesoría.

Grupo Atlas de Seguridad Integral, ¡Nos gusta cuidarte!

Conoce las diferencias entre la protección de activos críticos e infraestructura vs. protección de procesos empresariales

Posted on mayo 29th, 2023

La protección de activos e infraestructura y la protección de procesos empresariales son dos enfoques distintos para garantizar la seguridad y continuidad de las operaciones de una empresa. Ambas son importantes y necesarias para asegurar la integridad de una organización, pero cada una tiene objetivos y metodologías diferentes.

En este artículo, examinaremos las diferencias entre estos dos enfoques en el ámbito tecnológico.

¿Qué es la protección de activos e infraestructura?

Está enfocada en garantizar la seguridad, disponibilidad de los sistemas y recursos que utilizan las empresas para su operación continua. Esto incluye servidores, redes, bases de datos, aplicaciones, dispositivos móviles y otros componentes críticos que forman parte de la infraestructura tecnológica de la empresa.

¿Cuál es su objetivo principal?

Minimizar el riesgo de ataques cibernéticos, fallas técnicas y desastres naturales que puedan afectar la disponibilidad de los sistemas y poner en peligro la información y los datos de la empresa.

Para lograr este objetivo, se utilizan herramientas, técnicas y estrategias de seguridad tales como:

- Firewalls

- Sistemas de detección de intrusos

- Copias de seguridad y recuperación de desastres

- Implementación de listas de administración de accesos

- Plan de capacitación a personal para la prevención de pérdidas de datos

- Clasificación de los datos

- Hacking ético

¿Cuáles son las capacidades que debe tener un profesional de seguridad de la información?

- Debe tener un amplio conocimiento técnico y experiencia en la implementación y configuración de sistemas de seguridad.

- Pensamiento estratégico para prevenir ataques y vulnerabilidades. Para ello, debe generar planes preventivos, los cuales incluyen acciones como detección de intrusiones, auditorías de seguridad y desarrollo planes de respuesta.

- Capacidad analítica y resolutiva para responder oportunamente a los incidentes cibernéticos.

- Conocimiento de las normativas y requisitos legales a nivel de seguridad de la información, para evitar sanciones y operar dentro de lo reglamentario.

¿Qué es la protección de procesos empresariales?

Se enfoca en garantizar la continuidad de los procesos críticos de negocio de la empresa. Esto incluye actividades como la gestión de proyectos, la gestión financiera, la gestión de recursos humanos, de la cadena de suministro y otros procesos claves que son necesarios para el funcionamiento de la empresa.

¿Cuál es el objetivo principal?

El objetivo principal es asegurar que los procesos críticos del negocio se mantengan en funcionamiento, incluso en situaciones de emergencia o interrupciones.

Para lograrlo, se utilizan técnicas de planificación y gestión de la continuidad del negocio, tales como la identificación de riesgos, la elaboración de planes de contingencia, la realización de pruebas y simulaciones, al igual que la implementación de medidas de seguridad.

¿Qué conocimientos debe tener un profesional en protección de procesos?

Debe tener un profundo conocimiento de los procesos de negocio y ser capaz de trabajar en estrecha colaboración con los líderes de la empresa para identificar y mitigar los riesgos. También debe tener habilidades en la gestión de proyectos y la implementación de soluciones tecnológicas que apoyen la continuidad del negocio.

En conclusión, la protección de activos e infraestructura se enfoca en garantizar la disponibilidad y seguridad de los sistemas y recursos críticos de la empresa, mientras que la protección de procesos empresariales se enfoca en garantizar la continuidad del negocio.

Grupo Atlas de Seguridad Integral, ¡Nos gusta cuidarte!

¿Qué significa la protección de la infraestructura y activos críticos de un negocio?

Posted on mayo 8th, 2023

La protección de la infraestructura y activos críticos de una empresa es una tarea fundamental para asegurar la continuidad de las operaciones y prevenir pérdidas y daños. Es por eso que muchas empresas buscan soluciones integrales de seguridad que les permitan obtener información detallada de sus activos y reducir costos en la administración y logística de los mismos.

Entendiendo la protección de la infraestructura y activos críticos

En primer lugar, esto implica identificar aquellos recursos que son esenciales para el correcto funcionamiento de la empresa y que, en caso de fallar o ser dañados, podrían poner en riesgo la operación. Por lo tanto, la protección de estos activos es una prioridad para cualquier empresa o negocio que quiera asegurar el éxito a largo plazo.

¿Qué servicios valora el cliente a la hora de contratar servicios de protección de infraestructura y activos críticos?

Uno de los más importantes es la obtención de información detallada de sus activos, nivel de uso, ubicación y estado. También valora la capacidad de monitorear la interacción del personal con los activos y las instalaciones; la identificación de cualquier comportamiento inusual o sospechoso que pueda poner en riesgo la seguridad de los activos.

Los anteriores servicios son claves para tomar decisiones informadas para la identificación de las áreas que están siendo subutilizadas o utilizadas de manera incorrecta y sugerir cambios para mejorar la eficiencia operativa, el mantenimiento y la administración de las instalaciones, reduciendo los costos asociados a reparación, reemplazo, pérdida o daños de los mismos.

Capacidades distintivas

Para brindar soluciones de seguridad eficientes se requieren ciertas capacidades distintivas.

Por ejemplo, la gestión del conocimiento es esencial para comprender en profundidad los activos críticos del negocio y diseñar soluciones de seguridad personalizadas que se adapten a las necesidades puntuales de cada cliente.

La segunda corresponde al conocimiento técnico especializado, que es clave para la construcción e implementación de los dispositivos asociados a estas soluciones.

En tercer lugar, la integración tecnológica que permite generar reportes en tiempo real, tomar decisiones oportunas por parte de las empresas y optimizar los tiempos de respuesta.

¿Cómo el Grupo Atlas de Seguridad Integral puede ayudar a la protección de infraestructura y activos críticos?

A través de la identificación de las necesidades puntuales en materia de seguridad para la protección de activos e infraestructura, por medio de diferentes integraciones tecnológicas para la generación de información en tiempo real y optimización de los costos en asegurabilidad.

Mediante la cocreación con los clientes de esquemas de seguridad eficientes que permitan conservar el estado de los activos y prevenir el daño de la infraestructura ante cualquier novedad.

Grupo Atlas de Seguridad Integral, ¡Nos gusta cuidarte!

Conoce los factores de riesgo que pueden afectar la continuidad de tu negocio

Posted on noviembre 23rd, 2022

La continuidad del negocio está vinculada directamente con los riesgos a los que está expuesta una empresa, así como a las consecuencias que provocan esos riesgos en la operación del negocio.

Con el fin de prevenir que la continuidad de una empresa se vea afectada por un evento disruptivo, es fundamental proteger los principales procesos del negocio, por medio de planes y estrategias establecidos anticipadamente que permitan su recuperación en un plazo de tiempo adecuado.

De ahí que, el Plan de Continuidad de Negocio es la preparación y el conjunto de estrategias que tiene una empresa para seguir realizando sus funciones esenciales tras una situación crítica que haya interrumpido sus procesos normales.

La continuidad de negocio busca que la empresa sea consciente de los riesgos que la amenazan, los evalúe, analice y valore el impacto de esos riesgos en sus actividades.

Casi todas las áreas de las empresas son susceptibles de sufrir eventos disruptivos que pueden afectar su correcto funcionamiento. No obstante, varios factores ponen en riesgo la continuidad de todo el negocio:

Las nuevas tecnologías y los sistemas de telecomunicaciones. Actualmente las interrupciones no planificadas en los servicios y herramientas tecnológicas ponen en alto riesgo la continuidad y el funcionamiento adecuado de cualquier empresa.

Ciberriesgos y ciberataques. La tecnología es una de las infraestructuras más vulnerables a los ataques, por lo cual es necesario protegerla permanentemente.

Brechas de datos. Las filtraciones de datos afectan frecuentemente a las empresas y su reputación.

Incidentes de seguridad offline y online. La falta de un control robusto para acceder a los sistemas informáticos y la vulnerabilidad de las redes pueden poner en riesgo la continuidad del negocio.

Malas condiciones climatológicas. Cada vez son más frecuentes y destructivos los fenómenos naturales de origen climático como huracanes, lluvias y tormentas, que pueden causar desde daños graves a la infraestructura hasta la desaparición de la empresa. Por consiguiente es importante tener información estadística y mapas de riesgo para evaluar estos riesgos e incluirlos en los planes de continuidad.

Fenómenos geológicos. Sismos, erupciones volcánicas y tsunamis también pueden ser causantes de las interrupciones de la operación del negocio. Igualmente se deben evaluar en el plan de continuidad.

Interrupción del suministro servicios básicos. La electricidad, el agua, el gas, la gasolina, las comunicaciones, la infraestructura y los medios de transporte son fundamentales para el funcionamiento de la empresa, pero como usualmente son suministrados por el estado, las empresas no tienen control sobre estos.

Incendios, radiación, explosiones y fugas de sustancias químicas. La destrucción causada en los bienes de la empresa por este tipo de eventos puede tener como consecuencia la desaparición de esta.

Epidemias, contaminación y plagas. Estos factores de origen sanitario también causan graves perjuicios que pueden generar desde la interrupción de las actividades hasta el cierre de la empresa.

Actos de terrorismo. Pueden interrumpir las actividades de la empresa y su recuperación será muy difícil de lograr.

Falta de formación y concienciación de los trabajadores y/o directivos. La falta de conocimiento produce errores que pueden dañar los procesos de la empresa afectando seriamente su continuidad.

Nuevas leyes o regulaciones. El desconocimiento y los problemas de adaptación a las nuevas regulaciones y normas también pueden afectar la continuidad del negocio.

Para enfrentar estos factores de riesgo y otros que se pueden presentar inesperadamente, la empresa, primero, debe identificarlos para conocer cuáles de estos riesgos constituyen una amenaza seria.

Seguido a esto, es necesario analizar de cuáles riesgos se deben tomar medidas prioritarias para prevenir en lo posible mayores daños y estimar en qué medida los recursos esenciales se pueden afectar y cuanto tiempo tardarían en recuperarse.

El siguiente paso es evaluar el nivel de impacto y las probabilidades de que suceda cada riesgo, calificando cada uno como alto, medio o bajo.

Después de esta evaluación se debe dar prioridad a cada riesgo.

Todo lo anterior enmarcado en un Plan de Continuidad de Negocio (PCN) que reúna todos los procedimientos destinados a anticipar un evento disruptivo y a prever diferentes escenarios, cuyo objetivo sea reanudar las actividades de la empresa después de una crisis para limitar las pérdidas.

Si tu empresa todavía no tiene un Plan de Continuidad de Negocio, te invitamos a contactarnos.

Haz clic aquí

En Grupo Atlas somos expertos en diseñar, implementar y mantener Planes de Continuidad de Negocio de acuerdo a las necesidades de cada organización.

Grupo Atlas de Seguridad Integral, ¡Nos gusta cuidarte!

Tener un Plan de Continuidad de Negocio es una estrategia imprescindible para tu empresa

Posted on noviembre 23rd, 2022

No existe una sola empresa en el mundo que esté cien por ciento segura y sin riesgos.

Hoy, después de la crisis mundial generada por la pandemia del COVID 19 y el aumento de los fenómenos de origen climático, las empresas tienen la necesidad imperante de estar preparadas para prevenir, protegerse y reaccionar ante todo tipo de amenazas que puedan afectar directamente a sus negocios.

Por consiguiente, todas las empresas deberían tener un Plan de Continuidad de Negocio actualizado y completo, que evalúe adecuadamente los riesgos que las hace vulnerables a interrupciones en sus procesos o servicios, así como una estrategia clara y proactiva para una recuperación rápida.

Establecer un Plan de Continuidad de Negocio eficaz es una estrategia imprescindible, que no solo aplica a grandes organizaciones, sino a cualquier empresa, independientemente de su tamaño o el sector al que pertenezca.

Cuanto antes sea capaz una organización de proveer la mayoría de sus servicios y/o productos a sus clientes, después de un evento disruptivo, menos posibilidades habrá de que sus ingresos o reputación se afecten.

Es importante destacar que, si bien, el Plan de Continuidad de Negocio es fundamental en períodos de crisis, también es una ventaja competitiva en los tiempos de normalidad, dado que puede generar mayor confianza y seguridad en los clientes, proveedores, trabajadores e inversionistas.

Así mismo, un Plan de Continuidad de Negocio no solo es necesario para hacer frente a incidentes, también es indispensable por otras razones:

- Demandas más exigentes tanto de clientes como de otros grupos de interés.

- La creciente competitividad entre las empresas.

- Normas regulatorias cada vez más restrictivas.

- Mayor dependencia de terceros en una cadena de suministros cada vez más global.

- Aumento de amenazas como interrupciones de la cadena de proveedores, fallas en los suministros o desastres naturales.

No tener un Plan de Continuidad de Negocio puede tener graves consecuencias para tu empresa como pérdidas económicas, baja participación en el mercado, pérdidas de clientes y por ende, un impacto reputacional negativo.

Por el contrario, un Plan de Continuidad de Negocio sólido con una adecuada gestión, que asegure una recuperación pronta y efectiva, permite ahorrar dinero y tiempo y mejorar la reputación de tu empresa.

Además, aporta una serie de ventajas fundamentales:

- Conocimiento profundo de la empresa: identificación de los factores de riesgo.

- Agilidad y rapidez para tomar decisiones oportunas en cada situación.

- Clasificación de los activos para priorizar su protección, el restablecimiento de las operaciones y la recuperación.

- Permite localizar puntos vulnerables de la infraestructura y aplicar medidas correctoras.

- Continuidad de los procesos empresariales.

- Disminución de pérdidas para el negocio en caso de desastre o contingencia.

- Ventaja frente a la competencia, por una mayor resiliencia en momentos de crisis y recuperación más rápida.

- Gestionar la interrupción de las actividades de manera eficaz sin afectar la imagen.

- Adquirir una mayor flexibilidad ante la interrupción de las actividades.

- Disponer de una metodología estructurada para reanudar las actividades.

Por tanto, todas las empresas deben contar con una estrategia de continuidad de negocio, que incluya los siguientes aspectos:

Tu Plan de Continuidad de Negocio debe ser una herramienta, tanto de análisis como de toma de decisiones, que garantice la continuidad de la operación de tu empresa ante cualquier situación adversa.

Cada empresa debe tener su propio PCN. En Grupo Atlas somos expertos en crear, implementar y mantener Planes de Continuidad de Negocio de acuerdo a las necesidades de cada empresa.

Si necesitas crear o implementar tu Plan de Continuidad, no dudes en consultarnos. Haz clic aquí.

Grupo Atlas de Seguridad Integral, ¡Nos gusta cuidarte!

Ingeniería social, un riesgo para tu empresa que tal vez no has tenido en cuenta

Posted on marzo 30th, 2022

Hay riesgos para la información de su empresa que, quizá, no haya tenido presentes. No siempre hay ataques informáticos y la información puede fugarse de muchas maneras.

Se compran antivirus, softwares de protección, cortafuegos para evitar ataques y claro que son importantes, pero lo dicen los estudios de seguridad: el 97 por ciento de los ataques informáticos no necesitan de complejos algoritmos, basta con trucos de lo que los expertos en seguridad informática conocen como ingeniería social.

Estamos hablando de una variedad de técnicas que permiten que alguien se gane tu confianza o aproveche tus vulnerabilidades para conseguir las credenciales que le permitan acceder a información privilegiada.

97% de los ataques informáticos a las empresas se hacen por medio de técnicas de ingeniería social.

¿Cómo cuáles?

Estas son algunas de las artimañas más usadas para lograr confundir, manipular a las personas y alcanzar el objetivo: apropiarse de información sensible de las empresas —de tu empresa, también— y luego proceder con la suplantación, el secuestro de datos o la extorsión.

- Pretexting: usando algún pretexto, como “préstame tu computador que me quedé sin batería y necesito revisar mi correo”, el ladrón de información aprovecha para instalar códigos maliciosos.

- Tailgating: en un descuido, aprovechando la candidez de alguna persona, es posible violar las barreras físicas de las organizaciones.

- Dumpster diving: ojo con lo que tiras a la basura, quizá esos documentos que botaste contengan información clasificada o sensible sobre los intereses de la empresa.

- Shoulder surfing: cuida el teclado cuando escribes tus contraseñas, puede haber alguien espiándote por sobre tu hombro.

- Baiting: no confíes en memorias usb abandonadas.

- Pishing: ¿seguro que viste bien quién te mandaba ese correo electrónico que abriste?

- Vishing: no le des tus datos (ningún dato) a esas extrañas llamadas de promociones o regalos.

- Redes sociales: cuidado con lo que publicas. En redes se puede “cazar” muchos datos sobre las personas.

¿Qué hay que hacer?

La capacitación, formación y toma de conciencia por parte de los colaboradores de tu empresa es importante para proteger la información de la compañía. Aprender sobre estos trucos que facilitan el robo o la sustracción de claves, datos o credenciales es el primer paso para evitar que suceda.

¿Cómo funciona un plan de gestión de riesgos?

Posted on marzo 30th, 2022

Te lo has preguntado, o tal vez crees que no sea necesario, pero un plan de gestión de riesgos es una herramienta de gestión estratégica que además de identificar los riesgos operacionales afectan o pueden hasta transformar el logro de los objetivos estratégicos de una compañía. Te mostramos.

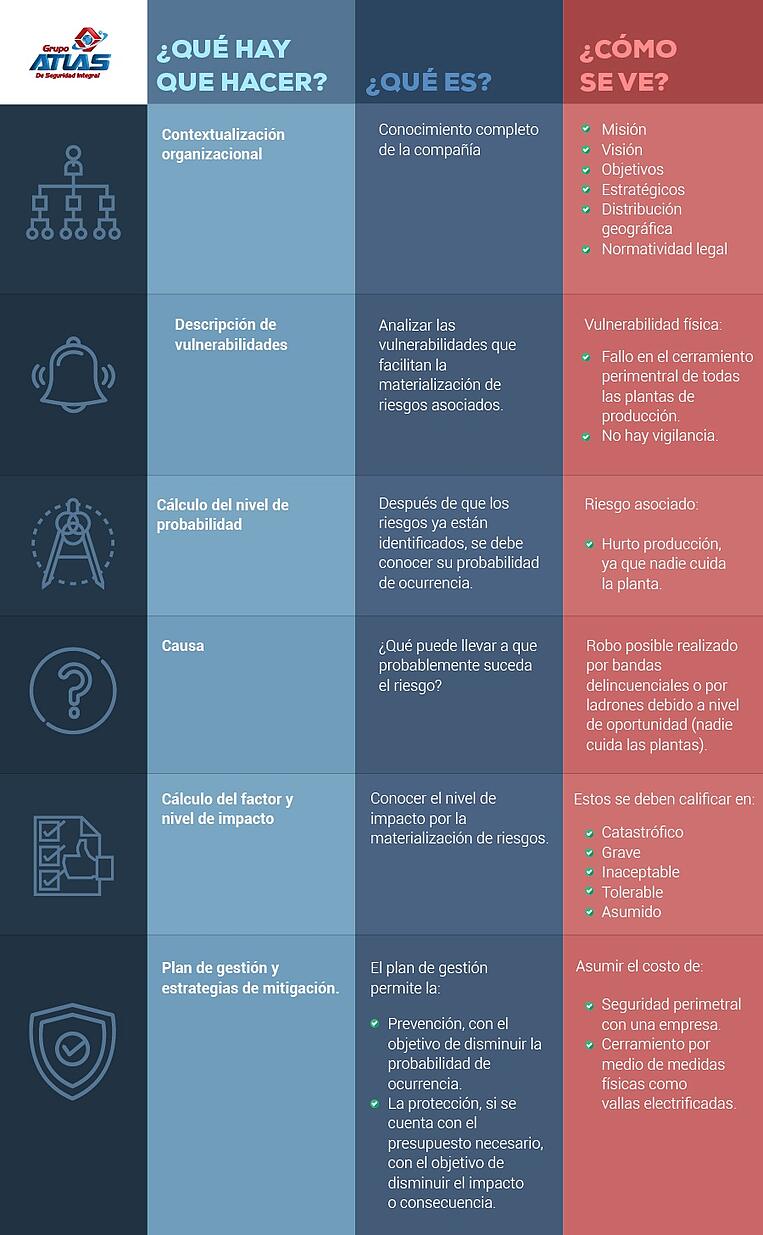

La gestión estratégica del riesgo implica seguir de manera rigurosa la siguiente metodología:

- Revisar la Estrategia y Objetivos de la Empresa: crear conciencia del riesgo. La Junta Directiva, directivos o quien haga sus veces, debe desplegar los objetivos estratégicos a su grupo de apoyo (Órganos de administración, directores, vicepresidentes), pues son ellos quienes administran los riesgos que afectan los objetivos estratégicos.

- Identificar y priorizar los riesgos: de los riesgos identificados se deben seleccionar los más importantes, buscando en este proceso agrupar los riesgos similares, sin perder el enfoque necesario para su administración.

Después de esto tal vez te preguntes cómo se hace y cómo se ve en el papel. Te mostramos en este sencilla tabla:

¡Qué esto no te pase a ti! Descarga nuestra guía para saber cómo te ayudamos a que estos riesgos no te sucedan a ti.