Ahora recibirás todas nuestras actualizaciones y noticias directamente en tu bandeja de entrada. ¡No te pierdas ninguna novedad!

La Importancia de la Seguridad en la Cadena de Suministro para Empresas: Cómo Asegurar tus Proveedores

Posted on octubre 15th, 2024

La cadena de suministro es el corazón de cualquier

empresa moderna, conectando proveedores, fabricantes, distribuidores y clientes en una red

compleja. La seguridad en esta cadena es crucial para proteger la integridad de los productos, la

confidencialidad de la información y la continuidad del negocio.

Este ebook explora la importancia de la seguridad en

la cadena de suministro y ofrece estrategias prácticas para asegurar tus asociaciones y mitigar

los riesgos.

Prepárate para las amenazas a la seguridad de la información en 2018

Posted on agosto 19th, 2022

Los cibercriminales continuarán en expansión y diversificarán su mercado de influencia, por lo que tener un sistema de seguridad de la información en 2018 será una gran inversión.

En 2017 los hackers nos sorprendieron con ciberataques de todo tipo. Robos de datos, información, cuentas, criptomonedas y demás filtraciones que significaron grandes amenazas para la seguridad informática global.

Los ataques ransomware tuvieron un peso importante y afectaron a usuarios, empresas, entidades bancarias y públicas, en unos 150 países. Para que lo comprendas mejor, un ransomware es un tipo de malware que secuestra los equipos de la víctima. El ciberdelincuente cifra los archivos y carpetas de un usuario y pide un rescate a cambio de liberarlos. Tú podrías ser una de las víctimas, así que este año debes tener en cuenta para la seguridad de tu empresa implementar sistemas de seguridad de la información y seguridad electrónica.

Según el periódico El Colombiano, en Colombia, entre enero y agosto, se atendieron 5.500 ataques cibernéticos en 2017, que afectaron principalmente al sector privado, según informó el Ministerio de Defensa.

También te puede interesar: Razones para tomar medidas de seguridad en las empresas.

Cinco ataques cibernéticos estremecieron al mundo en 2017 por su gran alcance. Conócelos y prepárate para que en 2018 tu información esté siempre protegida.

¿Leíste sobre ciberataques y quieres ayuda con la seguridad de tu información?

Según información de la ISF -Information Security Forum- en 2018 veremos una mayor sofisticación dentro del panorama de las amenazas cibernéticas, con ataques mucho más costosos para grandes, medianas empresas y pequeñas empresas en Europa y América Latina. Las 5 principales amenazas de seguridad mundial en 2018 son:

- CaaS (Crimen como servicio)

En 2018 se mantendrá esta tendencia con organizaciones criminales diversificadas.

El software cifrado o malware será la categoría más popular, como lo es el ransomware. La ingeniería social será el principal vector para infectar los dispositivos con malware móvil.

- El IoT

La ISF advierte que habrá una creciente falta de transparencia en el ecosistema de IoT -Internet de las Cosas-, con términos y condiciones imprecisas que permiten a las organizaciones utilizar datos personales de manera que los clientes no sean conscientes de ello, por lo que aumentará la brecha de seguridad y privacidad por medio de dispositivos conectados.

- Cadena de suministro

Las organizaciones pierden capacidad de fabricación al quedar bloqueadas o paralizar sus procesos, por lo que es necesario saber en dónde se encuentra la información en cada etapa del ciclo de vida. Las organizaciones deberán adoptar procesos fuertes, escalables y repetitivos con una garantía proporcional al riesgo.

- Regulación

El amplio Reglamento General de Protección de Datos de la Unión Europea, aumentará la complejidad a la gestión crítica de activos de las compañías.

- Desalineación

Otra amenaza es la desalineación entre las expectativas de la junta directiva y la capacidad real de las funciones de seguridad.

Ante los ataques cibernéticos inminentes que puedes sufrir, considera implementar un software de seguridad de la información en 2018, para que tú, tu empresa, negocio y familia estén protegidos.

Con información tomada de cso.computerworld.es

Si manejas Bases de Datos entonces debes cumplir con la Ley 1581. Descarga esta cartilla para saber cómo.

Principales retos de seguridad de la información para Pymes

Posted on marzo 30th, 2022

Estos son los retos de seguridad de la información más comunes que enfrentan las pequeñas y medianas empresas del sector industrial.

Los empresarios de pequeñas y medianas empresas tienen varios retos respecto a la seguridad, pero sin duda el desarrollo tecnológico, la transformación digital y la automatización de los procesos que supone la Cuarta Revolución Industrial o Industria 4.0, basada en la fábrica inteligente -Smart factory- y el uso de sistemas físicos cibernéticos (Cyber Physical System -CPS-), como una hibridación entre el mundo físico y el mundo digital, es la que supone mayores desafíos.

Estos son los retos de seguridad de la información para Pymes

1. Cumplimiento de ley de protección de datos personales

De acuerdo con un informe de la revista Dinero -octubre de 2017- según los resultados de una investigación realizada por la firma de consultoría en Big Data y analítica Sinnetic, uno de los aspectos que más preocupó a los microempresarios en Colombia en 2017 es el tiempo que deben invertir en la constitución de políticas y procedimientos relacionados con protección de datos personales.

En cifras, representó al 67% de los encuestados que se trataron de los directores ejecutivos de pequeñas y medianas empresas en Bogotá, Medellín, Cali y Barranquilla. (En 2016, solo le preocupada a un 15% de los empresarios del país).

El origen de su preocupación, que también incluye las normas financieras internacionales y la seguridad y salud en el trabajo, se debe a la imposición de multas y sanciones por no implementar las normativas exigidas por el Estado, que se ha propuesto ingresar a la OCDE -Organización para la Cooperación y el Desarrollo Económicos-.

Evita una sanción, en Atlas te contamos más sobre esta ley:

Los empresarios consideran que las obligaciones se deben clasificar según el tamaño de la empresa, pues opinan que les exigen lo mismo que a las grandes y que la implementación de buenas prácticas debe contar con la asesoría de tutores y consultores estatales.

¿Ha sido muy difícil para ti implementar el Decreto 1581? Te ayudamos.

2. Riesgos a la seguridad en la nube

La nube ha significado una gran solución para las PYMES por su flexibilidad, forma de pago y la reducción de la inversión en hardware. Sin embargo también representa una amenaza a la seguridad de la información, debido a los ciberdelincuentes que están a la expectativa para robar los datos que están allí. Por esta razón, este hace parte de los retos de seguridad en la información para las PYMEs, para el cual los expertos recomiendan elegir proveedores de servicios profesionales y confiables.

3. Adecuación de las medidas de seguridad

Tal como se explica en el portal del Instituto Nacional de Ciberseguridad de España, la adecuación a los avances tecnológicos ha de estar acompañada por una adecuación de las medidas de seguridad para evitar incidentes. ¿Está preparada la pyme industrial para afrontar los incidentes de seguridad de este nuevo entorno?

Actualmente un operario puede interactuar con una máquina por medio de un dispositivo móvil o se puede visualizar el estado de una empresa a través de una interfaz web. Los dispositivos modernos conectados a internet y accesibles desde el exterior, son algunos de los cambios más notables y tienen un gran impacto en la seguridad de las empresas industriales.

El avance tecnológico representa un gran reto y nuevas oportunidades, por lo que el sector industrial debe adaptar sus procesos, productos y modelos de negocio, al nuevo modelo industrial 4.0.

4. Ciberseguridad

El uso de las tecnologías en las pymes industriales y su transformación digital, implica dar prioridad a la ciberseguridad. Los ciberataques en los sistemas de las empresas representan riesgos como el robo de información, reducir la producción y afectar la innovación y las finanzas.

De acuerdo con informe de la revista Dinero, un estudio de BDO reveló que el 43% de las empresas colombianas no están preparadas para los ciberataques, de las cuales, infortunadamente, las PYMES son las más vulnerables, bien sea por capacidad instalada o recursos económicos.

También te puede interesar Prepárate para las amenazas a la seguridad de la información en 2018.

En el mismo informe también se revela que para la gran mayoría de pymes nacionales la seguridad informática no es realmente una prioridad (solo destinan alrededor del 10% del presupuesto) y que Colombia según IBM, pasó de ser uno de los países victimarios a ser una víctima mundial, ocupando el tercer lugar de la región en sufrir más una de las nuevas “mafias del siglo XXI”.

Para garantizar la continuidad del negocio, es fundamental conocer los riesgos a los que estás expuesto e incorpora un sistema de defensa en manos de expertos en seguridad informática, seguridad de la información y ciberseguridad.

Si quieres entender mejor, debes leer Diferencias entre seguridad informática y seguridad de la información.

Conoce nuestro servicio de seguidad de la información

5. Educación y capacitación en seguridad

Según explicó Alan Coburn, director de consultoría de seguridad y riesgos en Dell SecureWorks a Teach Target: “La mayoría de las organizaciones seguras gastan tiempo y dinero en el personal. Hasta que comience su capacitación en conciencia (de seguridad), usted no es una organización segura”.

Aunque usted cumpla con las normas de protección o cuente con la mejor tecnología, los errores humanos disminuyen la seguridad y con estos se refieren a escribir una cuenta en un papel y botarla a la basura, salir de la empresa con un pc sin encriptar o tener una charla con la recepcionista para obtener información.

Por esta razón, la educación y capacitación en torno a la seguridad de TI (Tecnología de la Información) son necesarios para ayudar a reducir los errores humanos.

Gerentes: ¡ojo! El riesgo de seguridad de la información está en sus empleados

Posted on marzo 30th, 2022

Por qué concientizar y crear una cultura de seguridad de la información es la mejor solución para tu empresa. Y cómo lo logramos con Cyber Atlas.

Hagamos la primera prueba y responde tú mismo qué tan cuidadoso eres con la información:

- ¿Tienes protegido el acceso a tu celular con un pin, contraseña o patrón ?

- ¿Escribes números de cuentas, direcciones, datos personales en algún papel, y luego lo desechas en la basura sin destruirlo o lo dejas por ahí?

- ¿Sueles sacar fotocopias en tu oficina y dejas copias a la vista de todos?

- ¿Vas a una sala de internet a imprimir algún documento y te aseguras de eliminarlo?

- ¿Abres todos los correos que te envian con información importantísima de reconocidos servicios y marcas que consumes?…Y así se podría seguir mencionando diferentes situaciones en las que dejas información a la vista, sin ningún tipo de restricción ni grado de complejidad para los ladrones de datos, hackers y ciberdelincuentes.

El mayor riesgo de seguridad de la información de una empresa son sus empleados

Razón tiene Alan Coburn, director de consultoría de seguridad y riesgos en Dell SecureWorks en decir que: “No hay nada que la industria pueda hacer para resolver el problema. El error humano baja la seguridad”.

Así mismo lo expresa Iván Andrés Ocampo, jefe Nacional de Ciberseguridad e Informática Forense de Seguridad Atlas: “los puntos más vulnerables en la cadena de una empresa son precisamente sus funcionarios, a los cuales es más fácil de llegar en diferentes niveles, permitiendo que los ataques sean tan efectivos para los ciberdelincuentes”.

Partiendo del hecho de que el mayor riesgo de seguridad de la información en una empresa son sus empleados, se puede concluir que ¡ninguna compañía es inviolable!

¿Te has preguntado por qué alguién tiene tu número móvil y sabe qué haces? Muy sencillo, has dejado expuesta tu información en muchas partes.

Las mayores consecuencias de estas acciones es el robo de información, el activo más importante de una empresa, para extorsionarte, afectar tus finanzas, reputación, estragegias, infraestructura, y demás procesos que pueden afectar el funcionamiento de tu empresa.

Si este tema te preocupa, deberías saber cuáles son los mayores retos de seguridad de la información para las Pymes.

¿Cómo se crea cultura organizacional de la seguridad de la información?

En Atlas Seguridad se considera que antes que saber sobre ataques cibernéticos y tener conocimientos técnicos para protegerse, lo más importante en una empresa es que sus empleados sean conscientes de las consecuencias que pueden provocar su descuido en el manejo de la información, y de esta manera crear una cultura organizacional de seguridad informática sólida como el mayor blindaje ante cualquier amenaza.

Es por eso que a través del servicio Atlas Cyber se creó un programa especial enfocado a la concientización, educación y creación de una cultura organizacional en seguridad.

¿En qué consiste el programa de concientización de Atlas Cyber?

Consiste en la implementación de una plataforma online, que de una manera sencilla y práctica (con tips, actividades, campañas y pruebas) capacita a los empleados para evitar ser objetivo de ataques cibernéticos.

Esta plataforma de capacitación y concientización en seguridad de la información genera hábitos seguros en los usuarios, a través de herramientas como:

- Herramientas de evaluación:

-Simulación de malware y pishing.

-Exámenes y encuestas.

- Herramientas de educación y refuerzo:

-Módulos interactivos de capacitación.

-Newsletter de concientización.

-Gestión de capacitaciones externas.

- Herramientas Auditoría:

-Rastreo automático de actividades por usuario.

- Herramientas de medición, reportes generales y de correlación, y de riesgo.

- Programación de actividades.

¿Por qué es efectiva la plataforma de Atlas Cyber?

Según explica Iván Ocampo, “las capacitaciones que hacen las empresas sobre seguridad de la información finalmente no tienen ningún efecto, pues nadie adopta una nueva actitud por algo que se le enseñe en un solo día. Además éstas, suelen ser muy extensas, masivas y aburridas para los empleados”.

Es por esto que el jefe de Ciberseguirdad de Seguridad Atlas asegura que las bondades de usar dicha plataforma se encuentran en que, es un programa integral con diferentes herramientas para aprender durante un año lo que garantiza que se cree una concientización a largo plazo.

Por otro lado, agrega que permite medir la efectividad del aprendizaje por parte de los funcionarios a los cuales se les hace la capacitación: “todos los meses se realizan actividades que mantienen conectadas a las personas que la están recibiendo y se evalua lo aprendido, dando más elementos a los empleados que no hayan entendido algunas de las lecciones hasta que logren”.

¿Cómo saber si estás en alto riesgo? Aquí la prueba de fuego

¿Sabes qué es el Phising? Si no es así, te contamos: es una práctica usada por los ciberdelincuentes para obtener información confidencial de datos, disfrazándose como una entidad confiable de comunicación electrónica.

Dentro de este servicio de Atlas Cyber, el grupo de Atlas Seguridad crea una prueba de Pishing para las empresas, mediante la cual envía un comunicado aparentemente confiable, de una entidad real -como una entidad financiera reconocida, en la que seguro tus empleados tienen un servicio-, a los correos de quienes han sido capacitados.

Luego de su envío, se comprueba que varios de tus colaboradores abrieron un link o descargaron un archivo, que de haber sido un malware -software malicioso para infiltrarse y dañar el sistema de información- , pondrían a la empresa en peligro, lo que demuestra lo vulnerables que son.

¿Te gustaría comprobar si tus empleados son vulnerables a dar información de tu empresa? Contáctate con nosotros y te contamos en persona de qué se trata nuestro servicio.

CONTACTAR ASESOR AHORA

¡Cuidado! Estas son las técnicas más comunes usadas por los cibercriminales:

Existen diferentes técnicas con las que se puede llegar a la información de una organización. Entre las más comunes están:

Pishing: técnica de ingeniería social para obtener información confidencial suplantando la identidad de una empresa bien sea a través de un portal, email o cualquier mensaje electrónico.

Ramsoware: técnica de secuestro de la información, por medio de la cual se restringe el acceso a partes o archivos del sistema infectado y se solicita el rescate a cambio de quitar la restricción.

Vishing: práctica fraudulenta para obtener información financiera o información útil con el uso de grabaciones de voz en llamadas telefónicas. Es una combinación de voice y phishing.

Vulnerabilidades día cero: Se encuentran en el sistema operativo o en el hardware de dispositivos electrónicos, y son divulgados antes de que el fabricante haya creado la manera de protegerse.

Acá te mostramos detalladamente algunas de las técnicas de

Ingeniería social que vulnera la información

¡Conocer más!

¿Cuándo emplear un Laboratorio de Informática Forense?

Posted on marzo 30th, 2022

Las compañías que se enfrentan a un caso sospechoso de criminalidad o mal uso de los datos deben saber cómo seguir los pasos correctos para preservar la evidencia y evitar alertar a la persona en cuestión. En caso diferente, deben acudir a los expertos. Le mostramos un caso.

Las compañías que se enfrentan a un caso sospechoso de criminalidad o mal uso de los datos deben saber cómo seguir los pasos correctos para preservar la evidencia y evitar alertar a la persona en cuestión.

Las buenas prácticas de las directrices de Informática Forense en Colombia, establecen que la mayoría de los investigadores forenses informáticos deben seguir rigurosamente unos pasos pero para los no expertos, algunas reglas simples son importantes para preservar los datos con fines de evidencia:

Recuerde

Una vez que se haya identificado una actividad sospechosa es una buena idea comenzar a tomar notas sobre las fechas y las horas en que una persona ha estado usando la computadora o el equipo en cuestión. Esto reduce e identifica todos los usuarios posibles y las horas en que que un sospechoso puede haber tenido acceso.

Los pasos aconsejables a seguir son:

- Llame a un experto para que le asesore sobre posibles cursos de acción.

- No avise a la persona ni a ninguna otra persona.

- No manipule ni intente investigar, puede interferir con la evidencia.

- No encienda o apague la máquina, aísle la fuente de alimentación.

- Asegúrese de que todos los equipos auxiliares, unidades de memoria y equipos de PC estén almacenados de forma segura.

Los expertos en informática forense son especialistas y también pueden proporcionar asesoramiento sobre cuestiones de seguridad. El uso indebido de la computadora se ha vuelto tan común que la detección y el monitoreo efectivo de la actividad electrónica, que tener una política sólida de uso y monitoreo de los sistemas informáticos de una empresa deben ser la piedra angular de cualquier política de TI o de personal.

¿Qué es informática forense? En Atlas ya contamos con un laboratorio.

Conozca toda la información aquí.

Todos los empleados deben saber que están sujetos a las políticas de uso de computadoras y deben saber que el empleador tiene cierto derecho a monitorear este uso (las leyes de protección de datos y privacidad están involucradas aquí y el tema debe abordarse con precaución).

Un ejemplo de informática forense en acción

Si se pregunta si la informática forense es para usted, le presentamos este caso real para concientizarse de la necesidad que puede tener:

Un gerente senior de operaciones sospechó de un individuo que a menudo trabajaba hasta tarde sin producir resultados que hablaran muy bien de su productividad.

El gerente decidió pedirle a su gerente de TI que examinara algunas de las actividades en la red en general fuera del horario normal de oficina para ver si había alguna irregularidad. Este análisis de red mostró cierta actividad de correo electrónico de gran volumen durante las horas en que la persona estaba trabajando.

Sin alertar a la persona, el gerente comercial llamó a un experto en informática forense local para evaluar la situación. El experto tomó una imagen de la computadora de la persona (fuera del horario de oficina) y luego trabajó durante el día siguiente para ver los datos. Los resultados fueron convincentes.

Allí, encontró correos electrónicos y documentos que se enviaron a una empresa rival en relación con una nueva oferta de trabajo. Posteriormente, el individuo comenzó a enviar información al rival sobre ventas, presupuestos y planes de marketing.

Se solicitó al experto un informe formal sobre los datos, que se presentó al empleado, quien, como era de esperar, se sorprendió de que lo hubieran descubierto y lo despidieron en el acto.

En esta ocasión, después de evaluar la información que se había enviado al rival, la compañía decidió no continuar con el asunto, aunque podría haber acudido a la ley para demandar por el robo de información de la compañía. Sin embargo, decidió hacer una revisión completa de sus sistemas, procedimientos y políticas de permisos para buscar dónde se podrían realizar mejoras (con la ayuda del experto en informática forense).

¿Quieres conocer cómo funciona el Laboratorio de Informática Forense y qué servicios tenemos? Visita ya esta completa página:

Informática forense para descubrir el mal uso de los datos y fraude

Posted on marzo 30th, 2022

Existen pocas áreas de delitos o disputas en las que la informática forense no se puede aplicar, pero se usa en especial para descubrir el mal uso de los datos y el fraude. Conozca cómo le ayuda y en qué casos la puede utilizar.

Las computadoras pueden constituir una “escena de un crimen”, por ejemplo con ataques de piratería o de denegación de servicio o pueden presentar pruebas en forma de correos electrónicos, historial de Internet, documentos u otros archivos relacionados con delitos como el asesinato, secuestro, fraude y narcotráfico.

No es solo el contenido de los correos electrónicos, documentos y otros archivos lo que puede ser de interés para los investigadores, sino también los “metadatos” asociados con esos archivos. Un examen forense informático puede revelar cuándo apareció por primera vez un documento en una computadora, cuándo se editó por última vez, cuándo se guardó o imprimió por última vez y qué usuario realizó estas acciones.

¿Qué es informática forense? En Atlas ya contamos con un laboratorio. Conozca toda la información aquí.

Más recientemente, las organizaciones comerciales han utilizado la informática forense para su beneficio en una variedad de casos, tales como:

- Robo de propiedad intelectual.

- Espionaje industrial.

- Disputas de empleo.

- Investigaciones de fraude.

- Falsificaciones.

- Investigaciones de quiebra.

- Uso inadecuado de correo electrónico e internet en el lugar de trabajo.

- Cumplimiento normativo.

El mal uso de los datos por parte de empleados inescrupulosos y los delitos de fraude aumentan y pueden variar desde el mal uso de los sistemas informáticos hasta el robo de datos corporativos y financieros.

Estos delitos pueden ocurrir debido a empleados disgustados que buscan vengarse si han sido despedidos, empleados que buscan aprovechar su situación o simplemente que participan en actividades delictivas.

Puede evitar tener en su empresa a personas inescrupulosas si contrata un examen de poligrafía. En Atlas le ayudamos. Conozca este tipo de evaluación previo a la incorporación de personal en su empresa y hogar.

La posibilidad de que el empleado que está sentado a su lado pueda estar cometiendo delitos mientras trabajan es muy real y no es necesario que la prensa local o nacional tenga que mirar muy lejos para leer los casos de empleados atrapados mirando pornografía, accediendo a información confidencial de la compañía o el robo de datos.

- Combatir estos tipos de delitos informáticos puede ser muy costoso, especialmente para las pequeñas empresas; sin embargo, ser proactivo e invertir la cantidad correcta en la seguridad de los sistemas y los datos es el comienzo adecuado.

- El monitoreo efectivo y regular de los sistemas también es una buena idea para tratar de hacer más difícil que las personas cometan delitos (y se salgan con la suya). Sin embargo, con todas las técnicas de seguridad y prevención en el mundo, a las empresas les resulta muy difícil tener un éxito del 100% en detener a los empleados que participan en estos delitos, ya sea un uso indebido o una actividad delictiva, y aquí es donde la informática forense es una herramienta muy útil.

- La informática forense generalmente se requiere después de que se haya producido un incidente y es una opción muy efectiva para proporcionar evidencia de uso indebido o delito. El trabajo forense es eficaz para detectar o identificar actividades sospechosas, ya que los métodos utilizados se centran en el uso individual del equipo durante un período de tiempo. Las computadoras registran automáticamente cuándo y cómo se crearon, vieron o modificaron por última vez las imágenes, el texto y los documentos y, junto con la actividad física de fecha y hora, el investigador puede relacionar una actividad con una persona.

¿Quieres saber más sobre Informática forense? Te ofrecemos un panorama completo de la solución.

Novedades en seguridad electrónica para empresas en Colombia

Posted on marzo 30th, 2022

Actualmente los sistemas de seguridad electrónica permiten, además de la protección, prevención y predicción de riesgos, acceder a información inteligente que ayuda a tomar mejores decisiones y crear estrategias para fortalecer el core del negocio. Conoce innovadoras soluciones.

Hoy más que nunca, en un mundo digitalizado, las empresas requieren sistemas de seguridad de vanguardia, que se valgan de las TIC y del Big Data para proteger su patrimonio, información y recurso humano.

Actualmente los sistemas de seguridad electrónica permiten, además de la protección, prevención y predicción de riesgos, acceder a información inteligente que ayuda a tomar mejores decisiones y crear estrategias para fortalecer el core del negocio.

Empecemos por definir:

¿Qué es la seguridad electrónica?

La seguridad electrónica es aquella que a través de las Tecnologías de la Información y la Comunicación (TIC), complementa y fortalece las estrategias de seguridad física, permitiendo ampliar la cobertura y logrando resultados más efectivos.

Se puede aplicar en personas, empresas privadas, pymes, instituciones gubernamentales, fuerza pública, organizaciones internacionales. En las empresas e instituciones, la seguridad electrónica adopta el uso de tecnologías de última generación (sistemas de seguridad electrónica) para actuar en distintas áreas.

Por ejemplo para vigilar de manera electrónica los productos dentro de un centro comercial, se usan tecnologías en los artículos como TAG’s y antenas o dispositivos de seguridad.

Así mismo existen tecnologías que ofrecen beneficios como conteo de personas, seguimientos y controles a las alarmas. La identificación por Radiofrecuencia RFID sirve para mejorar el proceso de control de inventarios, disminuir las pérdidas, tener control de los productos agotados y trazabilidad en los procesos.

Sistemas de seguridad electrónica

En Colombia, podrá encontrar servicios de seguridad electrónica, que incluyen sistemas como:

- Sistemas CCTV (circuitos cerrados de televisión).

- Controles de acceso.

- Sistemas de alarmas.

- Sistema de radiocomunicaciones.

- Sistemas de integración y automatización.

- Gestión de movilidad GPS.

- Sistemas de intrusión.

- Control de activos.

- Controles de picaportes para puertas.

- Dispositivos de alto voltaje.

- Seguridad perimetral.

- Localizadores satelitales.

- Dispositivos personales.

- Sensores de movimiento.

- Sistemas biométricos.

- Centros de atención y coordinación de emergencias.

- Detección de incendios.

¿Por qué es importante la seguridad electrónica para las empresas?

La importancia de los sistemas de seguridad electrónica radica en que se sustenta en el uso de alta tecnología aplicada a la seguridad y se soporta en un adecuado diseño, instalación e interconexión, de modo tal que permita tener una alerta temprana de los eventos generados en las instalaciones en el momento que están siendo vulneradas.

La seguridad electrónica ha evolucionado en Colombia en los últimos años con el desarrollo de nuevas tecnologías como: sistemas de videovigilancia IP, reconocimiento biométrico, software de análisis inteligente de imágenes, sistemas de lectura de matrículas de vehículos, domótica, etc.

La seguridad electrónica empieza a desarrollar importantes aplicaciones gracias al Internet de las Cosas —IoT—. Su potencial se sustenta en la capacidad para combinar datos con personas, procesos y objetos.

A partir de sensores, redes avanzadas de comunicaciones y procesos analíticos basados en el Big Data se ponen en marcha sistemas, aplicaciones y soluciones que mejoran la seguridad de las personas y de las organizaciones públicas y privadas.

De esta manera en las organizaciones pueden:

- Dar una respuesta en tiempo real con ayuda de las diferentes instituciones y organizaciones que trabajan en cada caso.

- Agregan valor y cubrir necesidades antes insatisfechas.

- Abarcar diferentes sistemas para ofrecer mayor garantía en seguridad y el resguardo de los bienes materiales y humanos.

- Reducir errores humanos.

- Pueden programar los sistemas con datos puntuales, para el logro de objetivos específicos.

- Tomar acciones preventivas y decisiones más precisas, exactas y confiables.

Data Suite

Data Suite de Atlas es una plataforma que permite integrar las diferentes tecnologías de una empresa en una sola aplicación y acceder a información detallada de cada una de ellas.

Funciona bajo una arquitectura cliente – servidor en la nube (Cloud), con facilidad de administración y alto nivel de disponibilidad, facilitando las labores gerenciales y administrativas.

Su objetivo recopilar datos a través de sistemas de seguridad electrónica para apoyar la seguridad física de su empresa y, trascender a otras áreas como la de marketing con tecnologías aplicadas a la analítica de video marketing y video seguridad, para apoyar el crecimiento del negocio.

Drone Protector

El Drone Protector es una solución de vigilancia área de vanguardia que te permite ampliar la perspectiva de su esquema de protección.

Ayuda llegar a esos lugares de la infraestructura que no se pueden ver y hacer un monitoreo permanente a través de video y fotografía de todas las áreas que se quieren proteger.

La importancia de los procesos de selección para evitar el fraude ocupacional

Posted on marzo 30th, 2022

En Colombia, el 56% de las compañías sufrió un evento de fraude en 2017 según la firma KMPG. Es una cifra realmente preocupante pero, ¿quiénes cometen los fraudes?

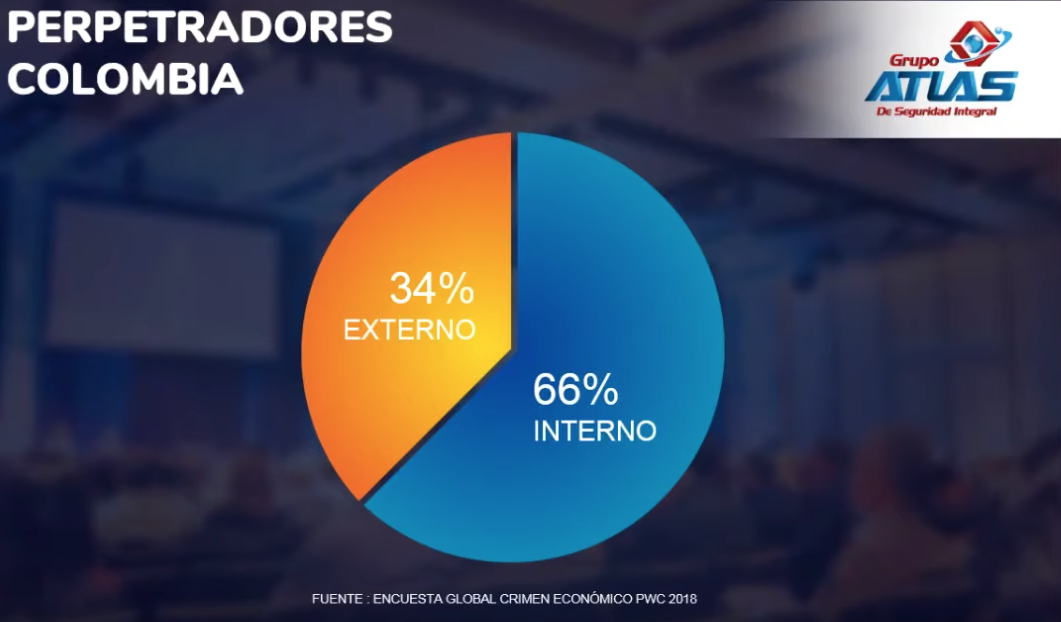

A nivel global, los actores internos son los principales perpetradores de fraudes en las empresas (52%), es decir, los mismos empleados, lo que se traduce en el término fraude ocupacional.

En nuestro país, el porcentaje aumenta a 63% y lo más alarmante es que cada vez son las personas con cargos directivos o gerenciales los más implicados en estos casos.

¿Qué es el fraude ocupacional exactamente?

El fraude ocupacional el principal tipo de fraude empresarial en el mundo. Según Luis Carlos Barón, “puede estar presente en cualquier empresa pues no es otra cosa diferente a el uso de un cargo o posición para obtener ganancias de formas indebidas”.

Hay que tener clara la diferencia del fraude ocupacional o interno con el fraude externo que, de acuerdo con PwC, usualmente es cometido por los ‘amienemigos’ de la organización: agentes, vendedores, proveedores de servicios compartidos y clientes.

De ahí la importancia de realizar evaluaciones de riesgo de fraude, el primer paso para identificarlo y prevenirlo, y desarrollar procesos de selección totalmente confiables.

Cómo realizar procesos de selección seguros y confiables?

Para hacerle frente a este panorama, es necesario diseñar y realizar procesos de selección totalmente confiables, que se convierten en la mejor oportunidad para blindar a tu empresa en términos de seguridad.

Precisamente, ese fue el tema de nuestro más reciente webinar a cargo de Luis Carlos Barón Orejuela, abogado, magíster en criminalística y ciencias forenses y actual director nacional del departamento de Consultoría en Seguridad y Riesgos de Atlas.

Revive el webinar aquí:

Lo que analizamos en el webinar ‘Confiabilidad total’

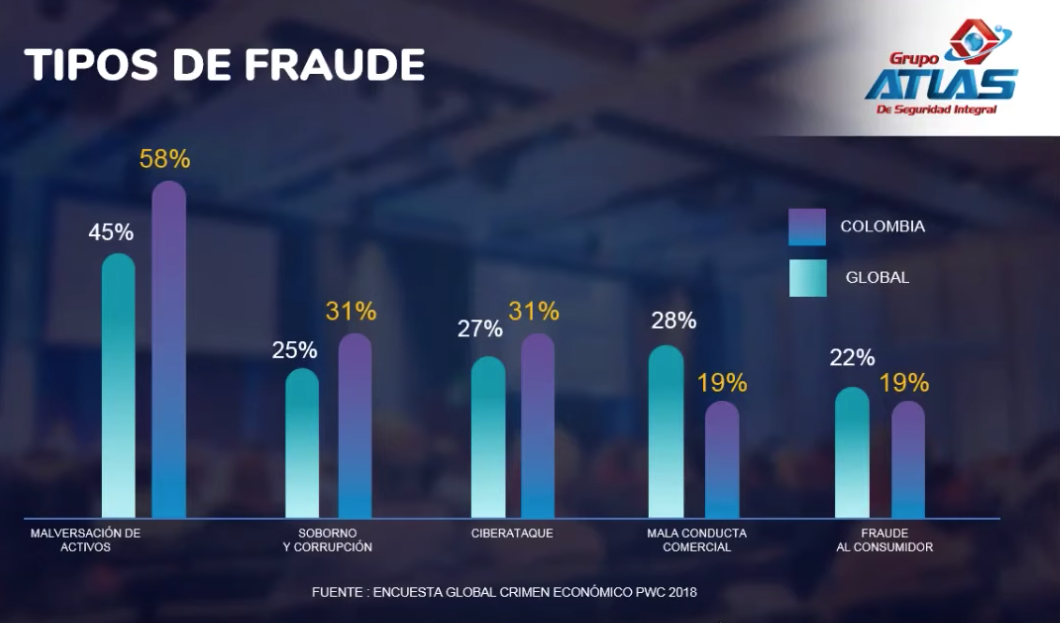

- La tasa global de fraudes internos está en ascenso.

- El fraude empresarial genera pérdidas en las empresas del mundo por 7.1 billones de dólares (según la ACFE – 2018).

- El principal tipo de fraude a nivel global es el fraude ocupacional.

- Colombia es uno de los países con tasas más altas de fraude ocupacional o fraude interno en el mundo.

- Las empresas pequeñas están en mayor riesgo de sufrir de fraude ocupacional pero ninguna está inmune.

- Las diferencias entre el método tradicional y el método recomendado de selección de personal.

- Los elementos del proceso de confiabilidad (la visita domiciliaria, el examen psicológico forense y la verificación de la información).

- Los pasos en la lucha contra el fraude y la importancia de reconocerlo.