Ahora recibirás todas nuestras actualizaciones y noticias directamente en tu bandeja de entrada. ¡No te pierdas ninguna novedad!

¡Apartamenteros en vacaciones! Protéjase con monitoreo de alarmas para casas

Posted on mayo 10th, 2022

¡Ya llega la época de vacaciones para muchos! Pero para los apartamenteros el momento de trabajar. ¡Cuidado! Te damos 3 consejos para protegerte y, si la solución puede ser el monitoreo de alarmas para casas.

Los robos a casas crecen en gran medida en las épocas de vacaciones. Según la más reciente Encuesta de Convivencia y Seguridad Ciudadana, publicada en diciembre de 2017 por el DANE, “de los hogares encuestados en las 28 ciudades, el 2,6% informó haber sufrido hurto a residencias durante 2016. Esto representa una disminución de 0,5 puntos porcentuales con respecto a la tasa del año anterior que se ubicó en 3,1%.

Al indagar por la forma en que ingresan los delincuentes a las residencias, se encontró que la manipulación o violencia de cerradura, puerta o ventana es la más frecuente con 41,6%, seguida por saltar tapia, muro, terraza o tejado con 24,8%, y descuido o factor de oportunidad, con 18,2%”.

Por eso, si sigues estos consejos, podrás viajar en estas vacaciones con seguridad:

1. Cierra todo

- Cuando no estés en casa cierra las ventanas, las puertas; así los ladrones no pueden ver qué hay adentro. Parece obvio, pero es el factor oportunidad, es decir el descuido de las personas el que invita a robar. Como quien dice: “la ocasión hace al ladron”.

- Asimismo cuando alguien salga de su carro debe esconder todos los objetos de valor para evitarle la tentación a los ladrones en la calle.

- Pero si todo se te olvida y ya vas a medio camino la solución es el monitoreo de alarmas y la automatización de todos los elementos importantes de tu hogar, así tendrás un control avanzado, la mejor información y tecnología de punta más confiable.

¿Quieres saber más? Conoce las tres modalidades de hurto más comunes y cómo te ayudamos.

2. A cuidar lo más querido

- Las personas mayores son un blanco más fácil de robar, así que si va a salir pero te preocupan tus padres u otros familiares que quedan sin tu vigilancia, no hay nada mejor que cuidarlos en todo momento. ¿Cómo? Con un sistema que te permita estar monitoreándolos en todo momento.

- Esto se logra instalando sistemas de visibilidad instantánea en tu hogar gracias a la instalación de sensores de imagen inalámbricos.

- El sensor de imagen proporciona fotos de alta calidad y es muy fácil de instalar y así podrás estar pendiente de quienes más quieres, cuando estás lejos de ellos.

¿Te interesa este servicio? Da clic aquí.

3. ¡A prender las alarmas!

- Usa sistemas de seguridad poderosos y confiables, pero además lo importante con las alarmas es no dejarlas únicamente como “decoración”. No sólo la compres y nunca la actives.

- Para eso es necesario un servicio de protección de instalaciones, de personas y de seguridad electrónica. En Atlas te ayudamos.

- Eso sí, con un buen sistema de alarmas, puedes además tener a tu disposición personal altamente calificado, con experiencia necesaria para desarrollar e implementar sistemas de protección, prevención y control de las amenazas que atentan contra los bienes de las personas, y lo más importante, alertar a las autoridades en caso de que las alarmas se disparen. Con Atlas Vivo Seguro puedes tener un aliado en automatización. Te contamos cómo.

Descarga esta guía de producto y actualízate sobre cómo proteger lo que más quieres.

Una promoción en seguridad electrónica que debes conocer

Posted on marzo 31st, 2022

¿Te preocupan los reportes de inseguridad en todas las ciudades de Colombia? ¿Quieres tener la facilidad de cuidar a los tuyos o a tu empresa? La seguridad electrónica es la solución y Atlas Vivo Seguro te ofrece una promoción que debes conocer. ¡Aprovéchala!

Todos tenemos la oportunidad de cuidar nuestra seguridad en cualquier momento, echando mano de la tecnología, por ejemplo, al monitorear a los que más quieres en todo momento. En Atlas le ayudamos.

Promo Atlas Vivo Seguro

Sáquele ventaja a esta promoción que incluye:

1. Descarga de app Atlas Vivo Seguro gratis en su celular.

2. Ahorrate los costos de intalacion de los equipos.

- Panel y teclado

- Sirena

- Comunicador

- Materiales de instalación

- Un equipo GPS para su vehículo

En cualquier otra empresa, el Kit de alarmas siempre es cobrado.

3. Atlas Vivo Seguro para tres usuarios. Es decir, el propietario y otros dos familiares o, por ejemplo, tu como dueño del negocio, el administrador y otro empleado. Así dos personas más tienen el contacto, controlan el sistema y reciben notificaciones desde la aplicación de Atlas Vivo Seguro. ¿Qué esperas? Aprovecha hoy mismo.

¿Leíste sobre ciberataques y quieres ayuda con la seguridad de la información? Te ayudamos.

Cuida lo que más quieres y contáctanos hoy mismo.

7 tips para cuidar a tus hijos desde el trabajo

Posted on marzo 31st, 2022

Se acercan las vacaciones, el momento en el que muchos padres que siguen en el trabajo se preguntan cómo pueden mejorar la seguridad de sus hijos. El servicio de monitoreo de alarmas para casas puede ser tan solo una de las soluciones adecuadas para que tu puedas estar pendiente de tus hijos en vacaciones.

Cada que se acercan las vacaciones escolares traen una lista completamente nueva de preocupaciones, inquietudes y decisiones para los padres que trabajan. El mayor puede ser, ¿dejo a mi hijo en casa solo? Desafortunadamente, esta no es una pregunta que pueda ser respondida por nadie más que usted. Tenga en cuenta que todos y cada uno de los niños son diferentes, incluso si tienen la misma edad, en caso de dejarlos con alguien que se encargue de ellos, las preguntas también puede ser ¿estarán bien cuidados?

Si ha analizado seriamente su situación específica es vital que tenga un plan de seguridad establecido y un bosquejo muy claro de las reglas para su niño mientras usted trabaja y él se queda en casa disfrutando del descanso merecido. Le damos 8 consejos:

1. Plan de seguridad

Lo primero que debe hacer es asegurarse de que su hijo o la persona encargada, sepa qué hacer en caso de que ocurra una emergencia. Tenga a mano todos los números importantes. Incluya:

- Números de teléfono celular

- Números de trabajo y los números de familiares cercanos y vecinos.

- Y siempre incluya el teléfono de la policía en la parte superior de esa lista.

2. Kit de primeros auxilios completamente surtido

Asegúrese de tener un botiquín de primeros auxilios y una linterna en un lugar donde su hijo pueda acceder fácilmente si es necesario.

3. Guarde todo lo que sea peligroso

Asegúrese de que los productos químicos, los limpiadores, los cuchillos, las herramientas de mano, las herramientas eléctricas, las hojas de afeitar, etc. estén bloqueados y fuera del alcance de sus hijos, incluso si son adolescentes.

4. Controle cada hora llame con la frecuencia que considere necesario

Haga que su hijo lo llame cada hora para que se registre con usted o viceversa. Y dependiendo de cuánto tiempo estará solo su hijo, piense en pedirle a un vecino que venga una vez por la tarde para registrarse también.

5. Establezca una lista específica de reglas básicas:

Con su hijo y el encargado que puede incluir, pero no debe limitarse a, elementos como:

- No cocinar, o solo usar el microondas a menos que reciba ayuda.

- No contesta el teléfono ni la puerta. Esto elimina tener que aprender qué decir y qué no decir a los desconocidos que llaman.

- Si su hijo tiene un teléfono celular, puede usarlo para contactarlos.

- Sin amigos a menos que haya un adulto en casa.

- Establezca reglas en la TV y la hora de la computadora.

- Mantenga las puertas y ventanas cerradas todo el tiempo.

6. Establece vigilancia y monitoreo que puedes ver tu mismo

¿Alguna vez pensaste en controlar dónde están tus hijos mediante una aplicación? Crece la tendencia de instalar herramientas para monitorearlos y asegurarse de que están bien.

Usar la tecnología para vigilarlos puede ser una solución porque es la mejor forma de asegurarse que están bien. Puede ser tan sencillo como tener una cámara y poder verla desde el computador, o monitoreo de partes específicas del hogar, como la pieza de los más pequeños, así se podrá saber si entraron o salieron y a qué horas.

7. Monitoreo de alarmas y automatización de elementos de tu hogar

Si tus ocupaciones laborales no te permiten estar físicamente al lado de tus hijos, esta no es una razón para no estar pendiente de ellos y cuidándolos. Con el respaldo de una central de monitoreo y supervisor de apoyo y un sistema de cámaras podrás estar atento a los movimientos de tus seres queridos, los niños, los más ancianos y sus cuidadores.

¿Te interesa saber más? Te damos la información necesaria para que empieces la automatización de tu hogar.

Descarga esta guía de producto y actualízate sobre cómo proteger lo que más quieres.

¡Clic en el botón!

Principales retos de seguridad de la información para Pymes

Posted on marzo 30th, 2022

Estos son los retos de seguridad de la información más comunes que enfrentan las pequeñas y medianas empresas del sector industrial.

Los empresarios de pequeñas y medianas empresas tienen varios retos respecto a la seguridad, pero sin duda el desarrollo tecnológico, la transformación digital y la automatización de los procesos que supone la Cuarta Revolución Industrial o Industria 4.0, basada en la fábrica inteligente -Smart factory- y el uso de sistemas físicos cibernéticos (Cyber Physical System -CPS-), como una hibridación entre el mundo físico y el mundo digital, es la que supone mayores desafíos.

Estos son los retos de seguridad de la información para Pymes

1. Cumplimiento de ley de protección de datos personales

De acuerdo con un informe de la revista Dinero -octubre de 2017- según los resultados de una investigación realizada por la firma de consultoría en Big Data y analítica Sinnetic, uno de los aspectos que más preocupó a los microempresarios en Colombia en 2017 es el tiempo que deben invertir en la constitución de políticas y procedimientos relacionados con protección de datos personales.

En cifras, representó al 67% de los encuestados que se trataron de los directores ejecutivos de pequeñas y medianas empresas en Bogotá, Medellín, Cali y Barranquilla. (En 2016, solo le preocupada a un 15% de los empresarios del país).

El origen de su preocupación, que también incluye las normas financieras internacionales y la seguridad y salud en el trabajo, se debe a la imposición de multas y sanciones por no implementar las normativas exigidas por el Estado, que se ha propuesto ingresar a la OCDE -Organización para la Cooperación y el Desarrollo Económicos-.

Evita una sanción, en Atlas te contamos más sobre esta ley:

Los empresarios consideran que las obligaciones se deben clasificar según el tamaño de la empresa, pues opinan que les exigen lo mismo que a las grandes y que la implementación de buenas prácticas debe contar con la asesoría de tutores y consultores estatales.

¿Ha sido muy difícil para ti implementar el Decreto 1581? Te ayudamos.

2. Riesgos a la seguridad en la nube

La nube ha significado una gran solución para las PYMES por su flexibilidad, forma de pago y la reducción de la inversión en hardware. Sin embargo también representa una amenaza a la seguridad de la información, debido a los ciberdelincuentes que están a la expectativa para robar los datos que están allí. Por esta razón, este hace parte de los retos de seguridad en la información para las PYMEs, para el cual los expertos recomiendan elegir proveedores de servicios profesionales y confiables.

3. Adecuación de las medidas de seguridad

Tal como se explica en el portal del Instituto Nacional de Ciberseguridad de España, la adecuación a los avances tecnológicos ha de estar acompañada por una adecuación de las medidas de seguridad para evitar incidentes. ¿Está preparada la pyme industrial para afrontar los incidentes de seguridad de este nuevo entorno?

Actualmente un operario puede interactuar con una máquina por medio de un dispositivo móvil o se puede visualizar el estado de una empresa a través de una interfaz web. Los dispositivos modernos conectados a internet y accesibles desde el exterior, son algunos de los cambios más notables y tienen un gran impacto en la seguridad de las empresas industriales.

El avance tecnológico representa un gran reto y nuevas oportunidades, por lo que el sector industrial debe adaptar sus procesos, productos y modelos de negocio, al nuevo modelo industrial 4.0.

4. Ciberseguridad

El uso de las tecnologías en las pymes industriales y su transformación digital, implica dar prioridad a la ciberseguridad. Los ciberataques en los sistemas de las empresas representan riesgos como el robo de información, reducir la producción y afectar la innovación y las finanzas.

De acuerdo con informe de la revista Dinero, un estudio de BDO reveló que el 43% de las empresas colombianas no están preparadas para los ciberataques, de las cuales, infortunadamente, las PYMES son las más vulnerables, bien sea por capacidad instalada o recursos económicos.

También te puede interesar Prepárate para las amenazas a la seguridad de la información en 2018.

En el mismo informe también se revela que para la gran mayoría de pymes nacionales la seguridad informática no es realmente una prioridad (solo destinan alrededor del 10% del presupuesto) y que Colombia según IBM, pasó de ser uno de los países victimarios a ser una víctima mundial, ocupando el tercer lugar de la región en sufrir más una de las nuevas “mafias del siglo XXI”.

Para garantizar la continuidad del negocio, es fundamental conocer los riesgos a los que estás expuesto e incorpora un sistema de defensa en manos de expertos en seguridad informática, seguridad de la información y ciberseguridad.

Si quieres entender mejor, debes leer Diferencias entre seguridad informática y seguridad de la información.

Conoce nuestro servicio de seguidad de la información

5. Educación y capacitación en seguridad

Según explicó Alan Coburn, director de consultoría de seguridad y riesgos en Dell SecureWorks a Teach Target: “La mayoría de las organizaciones seguras gastan tiempo y dinero en el personal. Hasta que comience su capacitación en conciencia (de seguridad), usted no es una organización segura”.

Aunque usted cumpla con las normas de protección o cuente con la mejor tecnología, los errores humanos disminuyen la seguridad y con estos se refieren a escribir una cuenta en un papel y botarla a la basura, salir de la empresa con un pc sin encriptar o tener una charla con la recepcionista para obtener información.

Por esta razón, la educación y capacitación en torno a la seguridad de TI (Tecnología de la Información) son necesarios para ayudar a reducir los errores humanos.

Gerentes: ¡ojo! El riesgo de seguridad de la información está en sus empleados

Posted on marzo 30th, 2022

Por qué concientizar y crear una cultura de seguridad de la información es la mejor solución para tu empresa. Y cómo lo logramos con Cyber Atlas.

Hagamos la primera prueba y responde tú mismo qué tan cuidadoso eres con la información:

- ¿Tienes protegido el acceso a tu celular con un pin, contraseña o patrón ?

- ¿Escribes números de cuentas, direcciones, datos personales en algún papel, y luego lo desechas en la basura sin destruirlo o lo dejas por ahí?

- ¿Sueles sacar fotocopias en tu oficina y dejas copias a la vista de todos?

- ¿Vas a una sala de internet a imprimir algún documento y te aseguras de eliminarlo?

- ¿Abres todos los correos que te envian con información importantísima de reconocidos servicios y marcas que consumes?…Y así se podría seguir mencionando diferentes situaciones en las que dejas información a la vista, sin ningún tipo de restricción ni grado de complejidad para los ladrones de datos, hackers y ciberdelincuentes.

El mayor riesgo de seguridad de la información de una empresa son sus empleados

Razón tiene Alan Coburn, director de consultoría de seguridad y riesgos en Dell SecureWorks en decir que: “No hay nada que la industria pueda hacer para resolver el problema. El error humano baja la seguridad”.

Así mismo lo expresa Iván Andrés Ocampo, jefe Nacional de Ciberseguridad e Informática Forense de Seguridad Atlas: “los puntos más vulnerables en la cadena de una empresa son precisamente sus funcionarios, a los cuales es más fácil de llegar en diferentes niveles, permitiendo que los ataques sean tan efectivos para los ciberdelincuentes”.

Partiendo del hecho de que el mayor riesgo de seguridad de la información en una empresa son sus empleados, se puede concluir que ¡ninguna compañía es inviolable!

¿Te has preguntado por qué alguién tiene tu número móvil y sabe qué haces? Muy sencillo, has dejado expuesta tu información en muchas partes.

Las mayores consecuencias de estas acciones es el robo de información, el activo más importante de una empresa, para extorsionarte, afectar tus finanzas, reputación, estragegias, infraestructura, y demás procesos que pueden afectar el funcionamiento de tu empresa.

Si este tema te preocupa, deberías saber cuáles son los mayores retos de seguridad de la información para las Pymes.

¿Cómo se crea cultura organizacional de la seguridad de la información?

En Atlas Seguridad se considera que antes que saber sobre ataques cibernéticos y tener conocimientos técnicos para protegerse, lo más importante en una empresa es que sus empleados sean conscientes de las consecuencias que pueden provocar su descuido en el manejo de la información, y de esta manera crear una cultura organizacional de seguridad informática sólida como el mayor blindaje ante cualquier amenaza.

Es por eso que a través del servicio Atlas Cyber se creó un programa especial enfocado a la concientización, educación y creación de una cultura organizacional en seguridad.

¿En qué consiste el programa de concientización de Atlas Cyber?

Consiste en la implementación de una plataforma online, que de una manera sencilla y práctica (con tips, actividades, campañas y pruebas) capacita a los empleados para evitar ser objetivo de ataques cibernéticos.

Esta plataforma de capacitación y concientización en seguridad de la información genera hábitos seguros en los usuarios, a través de herramientas como:

- Herramientas de evaluación:

-Simulación de malware y pishing.

-Exámenes y encuestas.

- Herramientas de educación y refuerzo:

-Módulos interactivos de capacitación.

-Newsletter de concientización.

-Gestión de capacitaciones externas.

- Herramientas Auditoría:

-Rastreo automático de actividades por usuario.

- Herramientas de medición, reportes generales y de correlación, y de riesgo.

- Programación de actividades.

¿Por qué es efectiva la plataforma de Atlas Cyber?

Según explica Iván Ocampo, “las capacitaciones que hacen las empresas sobre seguridad de la información finalmente no tienen ningún efecto, pues nadie adopta una nueva actitud por algo que se le enseñe en un solo día. Además éstas, suelen ser muy extensas, masivas y aburridas para los empleados”.

Es por esto que el jefe de Ciberseguirdad de Seguridad Atlas asegura que las bondades de usar dicha plataforma se encuentran en que, es un programa integral con diferentes herramientas para aprender durante un año lo que garantiza que se cree una concientización a largo plazo.

Por otro lado, agrega que permite medir la efectividad del aprendizaje por parte de los funcionarios a los cuales se les hace la capacitación: “todos los meses se realizan actividades que mantienen conectadas a las personas que la están recibiendo y se evalua lo aprendido, dando más elementos a los empleados que no hayan entendido algunas de las lecciones hasta que logren”.

¿Cómo saber si estás en alto riesgo? Aquí la prueba de fuego

¿Sabes qué es el Phising? Si no es así, te contamos: es una práctica usada por los ciberdelincuentes para obtener información confidencial de datos, disfrazándose como una entidad confiable de comunicación electrónica.

Dentro de este servicio de Atlas Cyber, el grupo de Atlas Seguridad crea una prueba de Pishing para las empresas, mediante la cual envía un comunicado aparentemente confiable, de una entidad real -como una entidad financiera reconocida, en la que seguro tus empleados tienen un servicio-, a los correos de quienes han sido capacitados.

Luego de su envío, se comprueba que varios de tus colaboradores abrieron un link o descargaron un archivo, que de haber sido un malware -software malicioso para infiltrarse y dañar el sistema de información- , pondrían a la empresa en peligro, lo que demuestra lo vulnerables que son.

¿Te gustaría comprobar si tus empleados son vulnerables a dar información de tu empresa? Contáctate con nosotros y te contamos en persona de qué se trata nuestro servicio.

CONTACTAR ASESOR AHORA

¡Cuidado! Estas son las técnicas más comunes usadas por los cibercriminales:

Existen diferentes técnicas con las que se puede llegar a la información de una organización. Entre las más comunes están:

Pishing: técnica de ingeniería social para obtener información confidencial suplantando la identidad de una empresa bien sea a través de un portal, email o cualquier mensaje electrónico.

Ramsoware: técnica de secuestro de la información, por medio de la cual se restringe el acceso a partes o archivos del sistema infectado y se solicita el rescate a cambio de quitar la restricción.

Vishing: práctica fraudulenta para obtener información financiera o información útil con el uso de grabaciones de voz en llamadas telefónicas. Es una combinación de voice y phishing.

Vulnerabilidades día cero: Se encuentran en el sistema operativo o en el hardware de dispositivos electrónicos, y son divulgados antes de que el fabricante haya creado la manera de protegerse.

Acá te mostramos detalladamente algunas de las técnicas de

Ingeniería social que vulnera la información

¡Conocer más!

¿Qué es el análisis informático forense?

Posted on marzo 30th, 2022

La informática forense es la práctica de recopilar, analizar e informar sobre datos digitales de una manera legalmente admisible. Se puede utilizar en la detección y prevención de delitos y en cualquier disputa donde las pruebas se almacenan digitalmente. Conozca qué es.

La informática forense se ha convertido en una parte cada vez más importante de la seguridad de T.I. Según la revista Dinero, “datos de Kaspersky indican que en diciembre de 2017 los ataques con malware para robar datos financieros se incrementaron 22,4 %, en tanto que la compañía de seguridad RSA calcula en US$9.100 millones al año las pérdidas por phishing (páginas web falsas para robar información financiera)”.

Dadas estas estadísticas, a muchas empresas no les resultaría tan difícil presentar un caso de negocios convincente para asegurarse de que tanto los datos como los sistemas estén lo más seguros posible.

¿Qué es el Análisis informático forense?

Es la ciencia de adquirir, preservar, obtener y presentar datos que han sido procesados electrónicamente y guardados en un medio computacional. Es además la aplicación de técnicas científicas y analíticas especializadas a infraestructura tecnológica que permiten identificar, preservar, analizar y presentar datos que sean válidos dentro de un proceso legal o de una investigación.

El análisis informático forense implica recopilar y examinar datos de una variedad de medios electrónicos, no solo computadores, y estos datos pueden tomar la forma de fotografías, imágenes descargadas, textos, documentos, correos electrónicos, páginas de Internet y cualquier otra información que se almacene en un disco duro. Estos datos o pruebas se pueden utilizar como una muestra de pruebas para presentar a un individuo bajo sospecha.

¿Qué es informática forense? En Atlas ya contamos con un laboratorio.

Conozca toda la información aquí.

Los investigadores informáticos forenses a menudo trabajarán tomando una copia o “imagen digital” de medios electrónicos sospechosos utilizando herramientas especializadas de software de examen forense que busca y extrae datos particulares de interés para un investigador. Con la increíble cantidad de información que se conserva en los medios electrónicos, sería prácticamente imposible (y tomaría una gran cantidad de tiempo) investigar datos si el software no estuviera disponible.

Beneficios y ventajas de la informática forense:

Beneficios de la informática forense:

- Disminución de pérdidas (trasversal, humano, costos, etc).

- Imagen y Reputación.

- Optimización del recurso.

- Continuidad de negocio.

- Cumplimiento de la normatividad legal.

- Efectividad en el cumplimiento de los objetivos estratégicos de la compañía.

- Generación de cultura preventiva.

- Ambiente de control.

Ventajas de la informática forense:

Dentro de los aspectos relevantes encontramos en estas soluciones elementos de valor para las organizaciones:

- En Litigación civil: Recolección y análisis de evidencia incriminatoria, la cual puede ser usada para procesar una variedad de crímenes cometidos en contra de la organización y personas. Casos que tratan con fraude, discriminación, acoso, divorcio, pueden ser ayudados por la informática forense.

- Investigación de seguros: La evidencia encontrada en computadores, puede ayudar a las compañías de seguros a disminuir los costos de los reclamos por accidentes y compensaciones.

- Elementos corporativos: Puede ser recolectada información en casos que tratan sobre acoso sexual, robo, mal uso o apropiación de información confidencial o propietaria, o aún de espionaje industrial y suplantación de marca.

Te ofrecemos un panorama completo de la solución.

Ingeniería social, un riesgo para tu empresa que tal vez no has tenido en cuenta

Posted on marzo 30th, 2022

Hay riesgos para la información de su empresa que, quizá, no haya tenido presentes. No siempre hay ataques informáticos y la información puede fugarse de muchas maneras.

Se compran antivirus, softwares de protección, cortafuegos para evitar ataques y claro que son importantes, pero lo dicen los estudios de seguridad: el 97 por ciento de los ataques informáticos no necesitan de complejos algoritmos, basta con trucos de lo que los expertos en seguridad informática conocen como ingeniería social.

Estamos hablando de una variedad de técnicas que permiten que alguien se gane tu confianza o aproveche tus vulnerabilidades para conseguir las credenciales que le permitan acceder a información privilegiada.

97% de los ataques informáticos a las empresas se hacen por medio de técnicas de ingeniería social.

¿Cómo cuáles?

Estas son algunas de las artimañas más usadas para lograr confundir, manipular a las personas y alcanzar el objetivo: apropiarse de información sensible de las empresas —de tu empresa, también— y luego proceder con la suplantación, el secuestro de datos o la extorsión.

- Pretexting: usando algún pretexto, como “préstame tu computador que me quedé sin batería y necesito revisar mi correo”, el ladrón de información aprovecha para instalar códigos maliciosos.

- Tailgating: en un descuido, aprovechando la candidez de alguna persona, es posible violar las barreras físicas de las organizaciones.

- Dumpster diving: ojo con lo que tiras a la basura, quizá esos documentos que botaste contengan información clasificada o sensible sobre los intereses de la empresa.

- Shoulder surfing: cuida el teclado cuando escribes tus contraseñas, puede haber alguien espiándote por sobre tu hombro.

- Baiting: no confíes en memorias usb abandonadas.

- Pishing: ¿seguro que viste bien quién te mandaba ese correo electrónico que abriste?

- Vishing: no le des tus datos (ningún dato) a esas extrañas llamadas de promociones o regalos.

- Redes sociales: cuidado con lo que publicas. En redes se puede “cazar” muchos datos sobre las personas.

¿Qué hay que hacer?

La capacitación, formación y toma de conciencia por parte de los colaboradores de tu empresa es importante para proteger la información de la compañía. Aprender sobre estos trucos que facilitan el robo o la sustracción de claves, datos o credenciales es el primer paso para evitar que suceda.

6 sistemas de seguridad electrónica para empresas e industrias.

Posted on marzo 30th, 2022

En Atlas diseñamos e implementamos sistemas de seguridad electrónica para empresas que permiten gestionar los riesgos y optimizar los costos.

Conoce nuestras soluciones basadas en plataformas tecnológicas y dispositivos electrónicos de vanguardia adaptados a nuestro modelo de innovación:

Monitoreo de Alarmas y GPS

Contamos con soluciones de seguridad con tecnológicas de monitoreo de alarmas para grandes, medianas y pequeñas empresas con múltiples beneficios como la verificación del estado tanto de colaboradores como de activos desde cualquier lugar, la detección oportuna de intrusos y la gestión de la vigilancia bajo sistemas de alta tecnología.

- Centro Distribuido de Comando.

- Monitoreo 7/24.

- Gestión de alarmas.

- Apoyo monitorizado.

- Videoverificación remota.

Soluciones Perimetrales

Con tecnologías de detección perimetral como cable sensor, fibra óptica, barreras microondas y fotoeléctricas así como cercas eléctricas, prevenimos el ingreso de posibles amenazas externas a las empresas o negocios, ayudando al personal de seguridad a proteger zonas vulnerables, detectando el posible ingreso de objetos peligrosos y disuadiendo intrusos.

- Fibra óptica sensora.

- Radares.

- Cámaras sensoras.

Control de acceso

Más que acceder a un edificio, el ingresar a tu empresa es tener acceso a tus procesos, datos y áreas críticas para el negocio. Con una solución avanzada podrás controlar y verificar los perfiles de personas y vehículos que ingresan y circulan por tu empresa, custodiando cada activo mediante del uso de tecnología de vanguardia adaptada a las necesidades de la organización.

- Reconocimiento de iris.

- Reconocimiento facial.

- Biometría básica.

- Lectura de placas.

Soluciones ante incendios

Evitar o reducir el riesgo de pérdidas materiales o humanas por incendios depende de un sistema integral de prevención y detección que de cuenta del estado de la infraestructura física del negocio. Con nuestra solución ante incendios, podrás tener control sobre el estatus de las alarmas con señales oportunas que permitan generar actividades de reacción, evacuación y extinción.

- Detección.

- Extinción.

- Audio de evacuación.

Videovigilancia y analítica

Con nuestra solución de videovigilancia podrás contar con el registro continuo de los eventos que suceden en la organización mediante la visualización, grabación y almacenamiento de video con cámaras y sistemas DVR (Digital Video Record) y NVR (Network Video Record).

Con esto, también podrás analizar las imágenes en tiempo real y gestionar de manera local y remota cada suceso mediante tecnologías de comunicación de redes LAN o TCP/IP (Internet)

- Video.

- Termografía y mapas de calor.

- Detección de amotinación.

- Movimiento de vehículos.

- Conteo de personas.

- Identificación de objetos sustraídos.

Networking (Redes de telecomunicaciones)

La solución de Networking aplica a las redes de comunicaciones en general y a las conexiones entre ellas y los diferentes dispositivos, ayudando a optimizar la red con las tecnologías más avanzadas.

Entre los beneficios se destacan la reducción de costos de mantenimiento y operación, y el margen de innovación

- Redes de cableado estructurado y fibra óptica.

- Redes de telecomunicaciones inalámbricas.

¿Quieres controlar el acceso a tu empresa con reconocimiento facial, detectar oportunamente incendios o monitorear tu infraestructura 24/7?

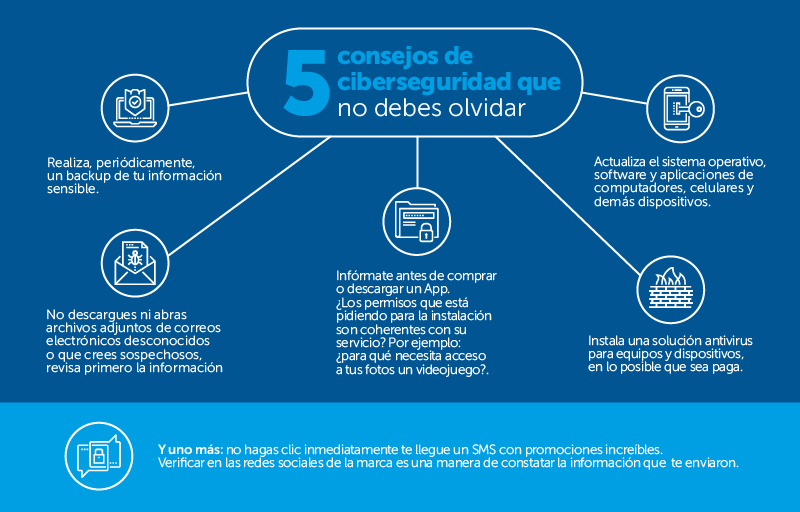

5 consejos de ciberseguridad que no debes olvidar

Posted on marzo 30th, 2022

Toma nota de estos cinco consejos de ciberseguridad que te ayudarán a estar alerta y no ser víctima en el ciberespacio.

Todos queremos estar conectados a internet, queremos probar esa aplicación de moda: la que nos muestra cómo seremos de ancianos o la que nos dice a cuál famoso nos parecemos.

Somos confiados y navegamos por correos, muchas veces sin leer quien es el destinatario. O damos clic a enlaces de SMS que nos llegan con promociones increíbles (pero falsas)… Y así muchos ejemplos más.

Pues bien, es de esa manera cómo los ciberdelincuentes cuentan con nuestra candidez y confianza para hackear los dispositivos, robarnos información, extorsionarnos, infectar nuestros equipos… y ya sabemos como termina la historia.

Aunque también los grandes de la tecnología y de la industria han sido víctimas de ciberataques. Ahí están los casos de Cambridge Analytica, el robo de la información a huéspedes del grupo hotelero Marriott, el robo de cuentas de Yahoo, el caso Wannacry que afectó en 2017 a unas 200.000 personas en 150 países, entre otros.

Puede ser cierto que las experiencias ajenas no son un factor determinante, pero vale la pena insistir: hay que tomar medidas, prevenir y ser cautelosos a la hora de navegar por la red y disfrutar de sus innovaciones, distracciones e información.

Por eso, toma nota de estos cinco consejos de ciberseguridad que te ayudarán a estar alerta y no ser víctima en el ciberespacio.

Soluciones tecnológicas: eficiencia y optimización de procesos para las empresas

Posted on marzo 30th, 2022

Desde hace varios años las empresas han sido impactadas por gran cantidad de eventos, uno de ellos es la creciente competencia que ejercen otras compañías locales y extranjeras.

La creciente competencia exige mejorar continuamente la calidad en los procesos que una marca realiza para producir y distribuir los productos o servicios que ofrece.

Por esta razón, existe una constante presión hacia la búsqueda de eficiencia y productividad de las compañías en toda su cadena de valor, ya que estos componentes son un pilar estratégico para cualquier empresa.

No obstante, su implementación requiere del uso de tecnología adecuada que permita monitorear y garantizar la eficiencia y productividad en todos los procesos. Estos sistemas también deben brindar información de valor que ayude a analizar y predecir escenarios con sus oportunidades o medidas de respuesta ante situaciones adversas que puedan afectar la competitividad.

De acuerdo con Elkin Porras Cala, Gerente de Tecnología Seguridad Atlas, la implementación de estas tecnologías representa cambios y grandes avances que se tienen que dar al interior de las empresas y en el menor tiempo posible.

Actualmente, el mundo enfrenta una revolución industrial 4.0 que exige una optimización de los procesos, usando robots para ejecutar procesos específicos y repetitivos, mientras supervisores capacitados monitorean cada tarea desde pantallas que ofrecen indicadores claves para ayudar a tomar decisiones según sea el caso.

“Cada vez más es necesario que el capital humano de las organizaciones entienda y tenga habilidades en tecnología, en procesos de manufactura, logística y comerciales e incluso de ingeniería. Mientras las máquinas sigan reemplazando actividades con poco valor añadido, los supervisores y gerentes deben cambiar la forma de ver la operación de su empresa. Mucha gente expresa que las máquinas están quitando el trabajo, pero la realidad es que la tecnología está cambiando la esencia del trabajo y elevando el nivel de habilidades requeridas para realizarlo”, destacó Elkin Porras.

Mientras la revolución industrial 4.0 avanza, la pandemia de la Covid -19 ha contribuido a acelerar la adopción de tecnologías que optimicen procesos internos, comuniquen equipos y brinden sistemas de análisis de grandes cantidades de datos que se encuentran almacenados en plataformas en la nube.

Porras sostiene que miles de trabajadores ya están experimentando los primeros pasos de esta transformación, por ello es necesario continuar aplicando tecnologías de Inteligencia Artificial (IA) e Internet de las Cosas (IoT) para automatizar y optimizar procesos como la atención al cliente, detección anticipada de fallas o puntos de mejora, mantenimiento predictivo e incluso el diseño de nuevos productos y servicios basándose en los datos recolectados.

El objetivo de esta revolución tecnológica es lograr una interconexión entre el trabajador y las diferentes máquinas o plataformas que están en la empresa, pues esta sinergia permite elevar la calidad y competitividad en la cadena de valor de la marca.

El concepto de Big Data también gana protagonismo al ser la figura que participa en la transmisión de información entre máquinas y usuarios, pues se requiere que grandes cantidades de datos sean almacenados y procesados en la nube para mantener la operación de la empresa.

El gerente de Tecnología Seguridad Atlas también destacó que la tecnología 5G es fundamental para lograr una mejor interconectividad y gestión remota en tiempo real.

Pese a que esta tecnología actualmente se encuentra enfocada en operadores de telecomunicaciones, en un futuro muy cercano podría implementarse de forma privada para eliminar las restricciones actuales de las redes Wifi que usan empresas productoras y comercializadoras.

El trabajo conjunto de estas tecnologías, junto al uso de Big Data, permitirá el surgimiento de industrias inteligentes cuya operación diaria está apoyada en máquinas interconectadas que desarrollan ciertas tareas y transmiten información de valor para afinar continuamente los procesos.

Este tipo de logística se basa en el análisis de grandes cantidades de datos, mediante cuadros de mando o ‘dashboards’ que incorporan procesos de inteligencia artificial para predecir futuras tendencias, actividades o ajustes.

Gracias a esta interconectividad en tiempo real, entre la cadena de proveedores o clientes, se logra garantizar una eficiencia máxima.

En resumen, la Revolución 4.0 es un modelo híbrido de máquinas y personas interconectadas a través de entornos digitales, cuyo éxito requiere de una cultura de aceptación y apropiación de las nuevas tecnologías y el presupuesto suficiente para garantizar su implementación eficiente en los procesos.

Elkin Porras Cala subrayó que desde hace varios años Seguridad Atlas ha entendido cómo estas nuevas tendencias pueden ayudar a la industria y el comercio, por ello, la marca ha enfocado recursos para entender las necesidades de sus clientes.

Esto representa brindar soluciones para la gestión integral de riesgos, mediante la detección de elementos que puedan atentar contra la estabilidad y perdurabilidad de las empresas.

Es por este motivo que, desde hace varios años, Seguridad Atlas tiene tres ejes fundamentales en el desarrollo de soluciones innovadores como son: el IoT, Ciberseguridad y Gestión del Efectivo.

Mediante esta visión se han desarrollado productos tan innovadores como “IoT Cadena de Frio”, para garantizar a los clientes la gestión de sus cuartos fríos, neveras y congeladores con el fin de mitigar riesgos de pérdida o mala calidad de sus productos.

También está “IoT Expulsión de Intrusos” producto enfocado en la respuesta en tiempo real ante incidentes de intrusión, generando la expulsión de niebla densa que imposibilita el acceso no autorizado de terceros y permite reaccionar de forma inmediata.

De igual manera está “IoT Detección Anticipada”, un producto que utiliza Inteligencia Artificial para la videodetección de intrusiones en instalaciones a campo abierto.

Recientemente Seguridad Atlas lanzó “IoT Control”, plataforma en la nube enlazada con dispositivos de identificación por radio frecuencia que permite el control, trazabilidad y seguimiento de mercancías y productos para la flexibilización y optimización tanto de procesos productivos como de comercialización.

Este servicio permite visualizar la información en cuadros de mando y genera controles automatizados que ayudan a mitigar riesgos de atrasos, errores logísticos, de almacenaje o despacho. El sistema también permite la optimización de tiempos de inventario y la mejora en la atención al cliente en los puntos de venta.

Elkin Porras destacó que la visión de Seguridad Atlas es generar proyectos de innovación basados en la cocreación facilitando espacios para elaborar ideas con sus clientes y el desarrollo de soluciones enfocadas en mitigar los riesgos asociados a la operación, la cadena de suministro, los procesos productivos y de comercialización.

Entrevista: Elkin Porras Cala, Gerente de Tecnología Seguridad Atlas

Conoce más sobre nuestro nuevo servicio: