Ahora recibirás todas nuestras actualizaciones y noticias directamente en tu bandeja de entrada. ¡No te pierdas ninguna novedad!

¿Cuáles son los riesgos para el sector privado en este 2024?

Posted on febrero 23rd, 2024

Poca inversión extranjera, cambio climático, incertidumbre política, inseguridad, inflación y déficit fiscal, son los riesgos que mayor se vislumbran para este año.

Desde Grupo Atlas de Seguridad Integral presentamos el panorama de los principales riesgos que deberá enfrentar el sector privado, para que puedan tomar decisiones informadas, optimizar recursos y mantener o fortalecer la competitividad.

La incertidumbre que genera la inseguridad

Son múltiples los riesgos que se presentan en las regiones de Colombia. Algunos con mayor incidencia en determinados departamentos. Sin embargo, “hay un riesgo que mantiene en zozobra a todo el territorio colombiano y es la inseguridad” señala Ricardo Felipe Quintero, socio del Grupo Atlas de Seguridad Integral.

Así también lo confirma la Pontificia Universidad Católica de Chile que, en un estudio realizado, marcó que la inseguridad, el crimen organizado y el narcotráfico será uno de los principales riesgos de toda América Latina.

El estudio de índice de Riesgos Subnacional (IRS), realizado por la consultora Colombia Risk Analysis, también reafirma lo anterior, mostrando que la seguridad en los territorios es una preocupación latente.

Así mismo, los hechos delictivos, aumentan la percepción de inseguridad, que de acuerdo a la última encuesta Invamer, muestra que el 87% de la población colombiana cree que la inseguridad sigue en aumento.

La tecnología y talento especializado aliados para la seguridad

“Tanto para el Gobierno Nacional, regional y local, la tecnología será fundamental para combatir el crimen” apunta Ricardo Felipe Quintero. Algunas de esas tecnologías son: videovigilancia inteligente, controles de acceso biométricos, drones integrados con IA, analítica de datos.

Toda esta tecnología, que automatiza tareas de vigilancia y envía información en tiempo real, no es relevante y estratégica, sino cuenta con un talento humano especializado que pueda extraer un panorama claro y adecuado a las necesidades particulares de los sectores económicos y de las instituciones públicas.

Por eso, es fundamental el binomio tecnología y talento humano especializado para lograr los resultados que se requieren para una transformación de la seguridad en los territorios.

Incertidumbre política

A nivel político, no hay una perspectiva clara en la toma de decisiones por parte del Gobierno Nacional, que generan incertidumbre y dificultan la anticipación y gestión de los riesgos.

Esto fomenta tensiones entre diferentes gremios de los principales sectores económicos con el Gobierno Nacional, por la inestabilidad contractual.

Por eso, hace poco el Consejo Gremial Nacional hizo un llamado que se respete el presupuesto del presente año acorde con la ley que lo aprobó y se respeten los compromisos adquiridos mediante el mecanismo de vigencias futuras, ante la incertidumbre que genera que los recursos no sean ejecutados en las obras con obligaciones previas.

A mediano y corto plazo, de continuar este panorama de incertidumbre, “afectará la confianza que el Estado genera en los mercados nacionales e internacionales con inmensos riesgos en términos de calificación crediticia y evaluación por parte de potenciales aliados” señaló el gremio anteriormente mencionado.

Por su parte, la consulta Colombia Risk Analysis manifiesta que el no contar con una tranquilidad a nivel político, va a exacerbar la politización y la polarización, intensificando un panorama convulso.

Al respecto, la gerente de la empresa Transportadora de Valores Atlas, Maritzabel Ortiz, asegura que es importante tener un panorama político claro para que no afecte las decisiones de las empresas privadas para decidir su inversión al mediano y largo plazo, repercutiendo en la empleabilidad, el crecimiento de los sectores y en los aliados estratégicos que trabajan de la mano con ellas.

Inversión extranjera

La inversión extranjera tendrá una relación directa con la estabilidad y certidumbre que brinde el Gobierno Nacional.

El año 2023, fue muy variable, teniendo una caída en la inversión extranjera directa (IED) en el mes de octubre, tal como lo reportó el informe de Investigaciones Económicas de Corficolombiana, registrando una disminución de US$115 millones con respecto a octubre de 2022, cuando el saldo sumó US$968 millones. Un retroceso del 16,04%.

La importancia de la inversión extranjera para Colombia, según el Banco de la República, ha sido la principal fuente de financiación externa del país y ha representado, en promedio, el 3.7 % del producto interno bruto (PIB) anual.

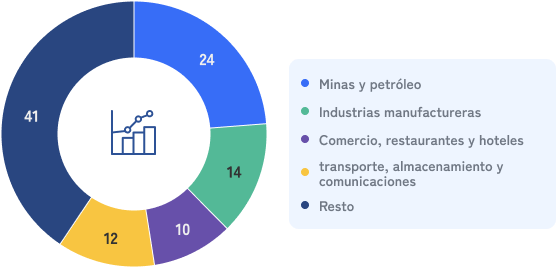

Entre 2000 y 2015, las actividades de minas y petróleo fueron las más beneficiadas en cuanto a flujos de IED, al recibir el 47 % del total acumulado de dicha inversión. Pero, una vez se terminó la bonanza de precios de los bienes minero-energéticos, la dinámica de inversión comenzó a virar hacia las actividades relacionadas con la provisión de bienes y servicios. Entre 2015 a 2022 estas otras actividades económicas lograron absorber un 76% de la inversión.

Por lo tanto, la inversión es dinamizadora del mercado, promueve la generación de industria, la realización de proyectos de diverse índole y fortalece la empleabilidad y la estabilidad económica.

Cambio climático

Uno de los riesgos que no solo afecta a Colombia sino al mundo, es el cambio climático. De acuerdo al Ministerio de Ambiente y Desarrollo Sostenible “Colombia es uno de los países más vulnerables al cambio climático en el mundo; debido a su ubicación geográfica podría ver afectados su recurso hídrico y sus cultivos”.

Los departamentos que tendrían un mayor impacto, de acuerdo al IDEAM sería l Caribe, Valle del Cauca, Chocó, La Orinoquía, Los Andes y Caquetá, donde también habría posibilidad de incendios, lo que afectaría seriamente la economía.

Y el panorama no es alentador, ya que el informe sobre clima y desarrollo del país realizado por el Banco Mundial manifiesta la importancia de hacerle frente al calentamiento global, o sino podría ver reducido el PIB en al menos un 1,5% de aquí al 2050.

El informe también es contundente en generar nuevas fuentes de ingreso, ya que para el 2050 la disminución de la demanda mundial de petróleo y carbón podría costarle al país alrededor del 10 % de los ingresos por exportaciones, hasta el 6 % de sus ingresos gubernamentales y hasta el 8,2 % de su PIB.

Otro reto es la reducción de sus emisiones de efecto invernadero. “Colombia es el trigésimo segundo mayor emisor de GEI entre 193 países; sus emisiones representan el 0,57 % de las emisiones globales. Sus emisiones anuales per cápita, que ascienden a 5,4 toneladas de dióxido de carbono equivalente (tCO2e), lo sitúan en el puesto 92 a nivel mundial”, señala el informe.

Es por esto que desde el Grupo Atlas de Seguridad Integral insta a que las empresas tomen más en serio este tema ambiental y generar esquemas de adaptación a los impactos climáticos para no ver afectado su crecimiento económico, competitividad y empleabilidad.

En la organización ya se inició la transición energética con el cambio de sus flotas de gasolina a energías más limpias como la eléctrica, campañas de ahorro de energía, agua y reducción de la huella de carbono.

Inflación

La inflación en Colombia en el 2023 fue de 9,28%. De acuerdo a esto, el banco de inversiones BTG Pactual proyecta una inflación para este 2024 del 5% al cierre de año. Por lo cual, los planes estratégicos de las organizaciones, tendrán que ser resilientes a los cambios de un panorama aún no muy claro.

Sobre todo, en las empresas de servicios la forma de interactuar con los clientes debe cambiar. Ya no bastará con ofrecer un producto o servicio. Sino realmente exponer el valor que una solución puede ofrecerle y fortalecer su competitividad, el sector y su contribución a la optimización de recursos. El cliente debe percibir un verdadero beneficio para tomar una decisión, debido a su margen cada vez menor para invertir.

Déficit Fiscal

La calificadora de riesgos Fitch Ratings advierte que Colombia podría incumplir la regla fiscal para este 2024 y 2025. Este riesgo latente afectaría la estabilidad económica del país, encarecer el crédito y complicar la calificación soberana.

Sobre este último punto, una mala calificación afectaría la percepción de los acreedores sobre la capacidad de pago de Colombia sobre sus obligaciones, cerrando las puertas a poder adquirir préstamos para proyectos vitales de inversión.

Igualmente, los sectores privados se verían golpeados por una falta de inversión extranjera, que no vería con buenos ojos poner su capital en un país con dificultades para el pago de su deuda.

Con esta información, Grupo Atlas de Seguridad Integral busca que las empresas puedan estar informadas oportunamente para tomar decisiones claves en sus organizaciones y optimizar sus inversiones en el país.

Acceso digital Atlas: un sistema revolucionario en seguridad y protección

Posted on enero 19th, 2024

En Seguridad Atlas nos destacamos por ir un paso adelante en la protección de activos e infraestructura. Por eso desarrollamos soluciones tecnológicas que ofrecen la seguridad e información necesarias para que puedas tomar decisiones acertadas.

Una de estas soluciones tecnológicas es el Acceso Digital Atlas que representa la vanguardia de la seguridad moderna, siendo un sistema revolucionario que desafía las convenciones tradicionales al eliminar las barreras físicas y abrazar la innovación digital. Este dispositivo inteligente se erige como una puerta sin límites, permitiendo un control remoto y eficiente del acceso a cualquier entorno. Gracias a su capacidad de integración con tecnologías avanzadas, desde el reconocimiento facial hasta los sistemas de vigilancia, el Acceso Digital Atlas se adapta a las necesidades específicas de cada usuario, ofreciendo una solución de seguridad versátil y altamente efectiva.

El Acceso Digital Atlas es la vanguardia de la seguridad moderna, un sistema revolucionario que desafía las convenciones tradicionales al eliminar las barreras físicas y abrazar la innovación digital. Este dispositivo inteligente está conformado como una puerta virtual, que permite un control remoto y eficiente del acceso a cualquier entorno. Con su capacidad de integración con tecnologías avanzadas, desde reconocimiento facial hasta sistemas de vigilancia, el Acceso Digital Atlas se adapta a las necesidades específicas de cada usuario, ofreciendo una solución de seguridad versátil y altamente efectiva.

Al combinar eficiencia y adaptabilidad, el Acceso Digital Atlas redefine el concepto de control de acceso que proporciona una experiencia sin fricciones. Este sistema no solo optimiza la seguridad, sino que también transforma la manera en que interactuamos con nuestro entorno, ofreciendo una solución escalable que se adapta a diversos contextos, como conjuntos residenciales, organizaciones e industrias. En un mundo donde la tecnología y la seguridad convergen, el Acceso Digital Atlas se presenta como la puerta hacia un futuro en el cual la protección es sinónimo de flexibilidad y eficacia.

Imagina un acceso más seguro, sin barreras físicas, pero con una protección robusta. Eso es lo que el Acceso Digital Atlas ofrece: una puerta digital que redefine las normas de seguridad. Pero, ¿cuáles son los beneficios de esta fascinante tecnología?

Seguridad mejorada

El Acceso Digital Atlas incluye sistemas de control de acceso, como cámaras, intercomunicadores y sistemas de reconocimiento de placas, que permiten verificar la identidad de quienes desean ingresar. Esto reduce el riesgo de intrusiones no deseadas y mejora la seguridad de los residentes.

Registro de visitantes

Los sistemas de Acceso Digital Atlas pueden mantener un registro de todas las visitas, lo que es útil para la seguridad y para tener un seguimiento de quiénes han ingresado al conjunto en un momento dado. Esto es especialmente importante en situaciones de seguridad o para verificar la entrada de proveedores de servicios.

Reducción de costos

En comparación con tener un portero físico las 24 horas del día, la implementación del Acceso Digital Atlas reduce significativamente los costos operativos, dado que no es necesario incurrir en gastos asociados al pago de salarios y beneficios para el personal de seguridad. La adopción de esta tecnología no solo implica eficiencia, sino también una gestión más racional de los recursos disponibles.

Control de acceso remoto

Los administradores del conjunto pueden supervisar y controlar el acceso desde una ubicación central, lo que facilita la gestión y la toma de decisiones en situaciones de emergencia.

En resumen, el Acceso Digital Atlas no es simplemente una mejora en la seguridad, es una evolución. Nos desafía a abandonar las limitaciones del pasado y abrazar un futuro donde la seguridad es sinónimo de libertad y eficiencia.

Únete a nosotros en esta emocionante travesía hacia un mundo donde el Acceso Digital Atlas no solo resguarda nuestras puertas, sino que desbloquea nuevas posibilidades y redefine el concepto de seguridad.

Grupo Atlas de Seguridad Integral, ¡Nos gusta cuidarte!

Sistemas de seguridad en el sector de la construcción: protegiendo los cimientos de tu proyecto

Posted on diciembre 11th, 2023

La industria de la construcción es una de las fuerzas impulsoras de la economía global, pero también una con mayor riesgo adquirido. La seguridad en la construcción es una preocupación que no debe pasarse por alto, implica una gran variedad de riesgos, desde accidentes laborales hasta robos y daños a infraestructuras y activos. Con el fin de dar respuesta eficiente a estas preocupaciones Seguridad Atlas cuenta con soluciones de seguridad confiables que ayudan a garantizar la protección de las personas y los activos del sector

Ahora, contaremos como a través del desarrollo de estas soluciones logramos aportar a le eficiencia y dinámica del sector de la construcción.

Videovigilancia avanzada. La videovigilancia es una de las herramientas más efectivas para la seguridad de la construcción. Las cámaras de seguridad proporcionan una vigilancia continua en el lugar de trabajo, lo que permite detectar y documentar incidentes de seguridad, como robos, vandalismo o accidentes laborales. Las cámaras modernas cuentan con características avanzadas, como la capacidad de transmitir imágenes en tiempo real a través de Internet, lo que permite a los gerentes supervisar las obras desde cualquier ubicación.

Control de acceso. El control de acceso es esencial para restringir el ingreso a áreas sensibles del sitio en construcción. Mediante el uso de tarjetas de identificación, códigos PIN o sistemas biométricos, se puede garantizar que solo las personas autorizadas tengan acceso a áreas críticas, como almacenes de herramientas o zonas de maquinaria pesada. Esto no solo evita el robo de equipos costosos, sino que reduce el riesgo de accidentes causados por personas no capacitadas.

Sensores de movimiento y alarmas. La instalación de sensores de movimiento y alarmas puede disuadir a los intrusos y alertar al personal de seguridad en caso de actividad no autorizada. Estos sistemas pueden ser particularmente efectivos durante las horas donde el lugar en construcción está desocupado. Las alarmas pueden ser vinculadas a servicios de seguridad o policía local para una respuesta inmediata en caso de una intrusión.

Capacitación en seguridad. Aunque la tecnología es una parte importante de la seguridad en la construcción, la capacitación del personal es igualmente necesaria. Todos los trabajadores deben recibir formación en seguridad laboral, que incluya el uso adecuado de equipos de protección personal y el conocimiento de procedimientos de emergencia. La concienciación y el compromiso con la seguridad son fundamentales para reducir los riesgos laborales.

La seguridad en el sector de la construcción es una prioridad absoluta. La implementación de soluciones de seguridad, como la videovigilancia avanzada, el control de acceso, los sensores de movimiento y la capacitación en seguridad, puede marcar la diferencia en la prevención de accidentes, el robo de equipos costosos y la protección de las personas.

Invertir en seguridad no solo mejora la protección, también tiene un impacto positivo en la productividad y la reputación de tu empresa en el mercado de la construcción.

En el Grupo Atlas de Seguridad Integral, somos expertos en proteger las personas y los activos de nuestros clientes mediante la implementación de soluciones de seguridad innovadoras, flexibles y rentables.

Grupo Atlas de Seguridad Integral, ¡Nos gusta cuidarte!

Los Beneficios de los Esquemas de Seguridad en el Sector Minero

Posted on noviembre 16th, 2023

El sector minero es una de las industrias más importantes a nivel global, pero también una de las más desafiantes en términos de seguridad y riesgos laborales. Para mitigar estos riesgos, las empresas mineras implementan esquemas de seguridad sólidos que no solo protegen a los trabajadores, sino que también generan beneficios significativos para la industria en su conjunto. En el Grupo Atlas de Seguridad Integral, te invitamos a explorar los beneficios clave de los esquemas de seguridad en el sector minero.

1. Protección de Vidas

La seguridad es la máxima prioridad en la minería, ya que las operaciones a menudo involucran trabajos peligrosos en entornos desafiantes. Los esquemas de seguridad buscan proteger las vidas de los trabajadores al reducir el riesgo de accidentes y enfermedades laborales. La implementación de medidas como la capacitación en seguridad, el uso de equipo de protección personal y la adopción de prácticas seguras de trabajo ha demostrado ser eficaz en la prevención de lesiones graves y fatales.

2. Reducción de Costos

La inversión en seguridad en el sector minero puede parecer costosa, pero a largo plazo, puede llevar a una reducción significativa de los costos. Los accidentes y las lesiones laborales pueden resultar en costosas demandas legales, gastos médicos, indemnizaciones y pérdida de productividad. Al implementar esquemas de seguridad sólidos, las empresas pueden evitar estos costos y mejorar su rentabilidad.

3. Cumplimiento de Regulaciones

El sector minero está sujeto a una serie de regulaciones estrictas en lo que respecta a la seguridad de los trabajadores y la protección del medio ambiente. Cumplir con estas regulaciones es esencial para evitar sanciones legales y multas. Los esquemas de seguridad ayudan a las empresas mineras a cumplir con estas regulaciones de manera efectiva, lo que a su vez garantiza su continuidad operativa y reputación en la industria.

4. Mejora de la Productividad

La seguridad y la productividad no son necesariamente excluyentes. De hecho, un entorno de trabajo seguro puede aumentar la productividad. Los trabajadores que se sienten seguros y protegidos son más propensos a estar motivados y comprometidos en sus tareas. Además, la reducción de lesiones y accidentes evita tiempos de inactividad no planificados y garantiza una producción continua y eficiente.

5. Fomento de una Cultura de Seguridad

La implementación de esquemas de seguridad fomenta una cultura de seguridad en toda la organización. Esto implica la promoción de la conciencia de seguridad, la participación activa de los empleados en la identificación de riesgos y la creación de un entorno en el que se sientan seguros para informar sobre problemas de seguridad. Una cultura de seguridad sólida se convierte en una parte integral de la filosofía de la empresa y contribuye a la prevención proactiva de accidentes.

6. Mejora de la Imagen Corporativa

Las empresas mineras que priorizan la seguridad de sus trabajadores y el medio ambiente a menudo gozan de una mejor reputación en la industria y entre los inversores y la comunidad en general. Esto puede resultar en ventajas competitivas y un mayor interés por parte de los inversores, ya que demuestran su compromiso con la sostenibilidad y la responsabilidad social.

En resumen, los esquemas de seguridad en el sector minero no solo son un requisito ético y legal, sino que también generan una serie de beneficios para las empresas y la industria en su conjunto. Estos esquemas no solo protegen vidas, reducen costos y mejoran la productividad, sino que también fomentan una cultura de seguridad, mejoran la imagen corporativa y contribuyen a una minería más sostenible y responsable. Como resultado, la seguridad es un componente esencial de la estrategia de cualquier empresa minera que busca el éxito a largo plazo.

La Familia 4.0: Atlas Vivo Seguro y los hogares en la era hiperconectada

Posted on noviembre 1st, 2023

Según el informe Digital 2022 de Hootsuite, la plataforma global de administración de redes sociales y We are social, una de las principales agencias de marketing en España, el 67,1 % de la población mundial (equivalente a 5.310 millones de personas) utiliza dispositivos móviles en su vida diaria.

La tecnología ha evolucionado hasta convertirse en una dimensión inherente a la experiencia humana (Thomas y Buch, 2008) y se ha integrado profundamente en la vida familiar. Contrario a las predicciones nostálgicas que sugerían que las nuevas tecnologías reemplazarían las formas tradicionales de interacción y comunicación, estas herramientas no sólo coexisten sino que forman un sistema ecológico de medios que incluye todos los aspectos de lo que actualmente llamamos Familia 4.0: el hogar que media entre la dimensión humana y tecnológica con sus dinámicas claves como comunicación, entretenimiento y, por supuesto, seguridad.

Nuestras soluciones

En Seguridad Atlas, entendemos la evolución digital como parte de nuestra misión de proteger a los hogares colombianos. Desde nuestra unidad de Protección, Hogar y Comercio, transformamos nuestras soluciones de seguridad para ofrecerle a las familias un portafolio de herramientas innovadoras e intuitivas, pero sobre todo efectivas, que se ajusten a las necesidades del hogar colombiano moderno y a su vez, respondan a la creciente demanda de seguridad.

En este contexto, presentamos algunas de nuestras soluciones de seguridad diseñadas para satisfacer las necesidades de las familias actuales.

Atlas Vivo Seguro y Protejo Mi Familia

Centralizamos la seguridad en una aplicación móvil que además de conectar nuestra variedad de servicios tecnológicos como sistemas de alarma residencial, monitoreo de dispositivos GPS para los vehículos y mascotas, ofrece a nuestros usuarios el servicio Protejo Mi Familia: una serie de herramientas avanzadas que atienden los riesgos actuales a los que se enfrentan nuestros seres queridos en su cotidianidad, brindando funcionalidades como ubicación en tiempo real para los miembros de la familia, geocercas para delimitación de zonas seguras, sensor de movimiento para detectar desplazamientos a alta velocidad, conexión con servicios de emergencia, y apoyo permanente de nuestra central de monitoreo, entre otras. Un ecosistema digital, diseñado para proteger a los que más quieres a cualquier hora, en cualquier lugar y al alcance de tu mano.

Protejo Mi Hogar

Un moderno sistema de alarma con monitoreo permanente para el hogar: sensores magnéticos de apertura de puertas, sensores de movimiento, cámaras y dispositivos de persuasión conectados a nuestra aplicación Atlas Vivo Seguro. Se puede activar o desactivar la alarma desde el celular, monitorear con video en tiempo real lo que sucede al interior del hogar, configurar los dispositivos perimetrales para detectar intrusos y estar protegido mientras descansas o duermes, contar con botón de pánico, servicios de emergencia, monitoreo permanente desde nuestra central Atlas y la reacción de nuestro equipo motorizado en caso de que se requiera.

Sistemas de Monitoreo GPS

Ya sea para garantizar la seguridad del vehículo o la protección de las mascotas, estos dispositivos se han convertido en aliados esenciales de la vida moderna. Para cuidar a ese peludo integrante de la familia, o procurar la seguridad de los bienes, hemos desarrollado un abanico de posibilidades en nuestro sistema de monitoreo GPS: Protejo Mi Vehículo, Protejo Mi Motocicleta y Protejo Mi Mascota, siendo estos, sistemas confiables, versátiles y novedosos, para ofrecerle a las familias el complemento ideal en seguridad integral.

Tienda virtual Atlas

Según el estudio que mencionamos al inicio de este artículo, el comercio electrónico continúa su tendencia al alza, impulsado por la apropiación tecnológica y la masificación de la gestión comercial digital. Casi 6 de cada 10 usuarios de Internet en edad laboral (58,4 %) compran algo en línea todas las semanas, es por eso que hemos desarrollado una estrategia de venta masiva que incluye la oferta de dispositivos electrónicos enfocados en la seguridad del hogar y el comercio, disponibles a tan solo un clic. Visita nuestra tienda virtual aquí

En esta nueva era digital la seguridad es sinónimo de progreso, desde brindar las condiciones necesarias para gestar el desarrollo industrial en la sociedad, hasta el cuidado y la protección del bien más preciado de cualquier persona: sus seres queridos.

En Seguridad Atlas utilizamos la experiencia de casi 50 años acompañando a las familias colombianas, para desarrollar soluciones de seguridad que respondan a los desafíos actuales, incorporando innovación y eficiencia para lograr la seguridad, la tranquilidad y el bienestar que se merecen.

Grupo Atlas de Seguridad Integral, ¡Nos gusta cuidarte!

Fuente

Videoanalíticas de seguridad: optimizando la seguridad y la eficiencia en el sector industrial

Posted on octubre 2nd, 2023

El sector industrial enfrenta desafíos cada vez más complejos en términos de seguridad y eficiencia operativa. La necesidad de las empresas de garantizar y proporcionar un entorno de trabajo seguro para sus empleados, proteger sus activos e infraestructura, reducir los riesgos y aumentar la productividad les ha llevado a adoptar soluciones seguridad avanzadas como las videoanalíticas de seguridad.

La videoanalítica de seguridad es una herramienta innovadora y altamente efectiva que combina el análisis de video y la inteligencia artificial, para mejorar significativamente la seguridad y la eficiencia en las instalaciones industriales.

A continuación, explicaremos algunos de los beneficios que las videoanalíticas de seguridad aportan al sector industrial.

Mejora de la seguridad industrial

La seguridad de los trabajadores y la prevención de accidentes son preocupaciones primordiales en el sector industrial. Las videoanalíticas son fundamentales para mejorar la capacidad de detectar y responder oportunamente a situaciones peligrosas.

Detección temprana de amenazas

Uno de los principales beneficios de las videoanalíticas de seguridad es su capacidad para detectar tempranamente amenazas potenciales. Mediante el uso de algoritmos inteligentes, estas soluciones analizan continuamente las imágenes de vídeo en tiempo real y alertan automáticamente sobre situaciones sospechosas o inusuales. Esto incluye la detección de intrusiones, movimientos no autorizados en áreas restringidas, comportamientos peligrosos o cualquier otra actividad que pueda representar un riesgo para la seguridad. Al detectar y responder rápidamente a estas situaciones, las empresas pueden tomar medidas preventivas y evitar incidentes graves.

Mejora de la respuesta a emergencias

En caso de emergencia, cada segundo cuenta. Las videoanalíticas de seguridad facilitan una respuesta más rápida y efectiva ante situaciones críticas. Al integrarse con sistemas de gestión de emergencias, estas soluciones pueden proporcionar información en tiempo real sobre la ubicación exacta del incidente, la magnitud del problema y cualquier detalle relevante. Esto permite a los equipos de respuesta actuar de manera rápida y precisa, reduciendo los tiempos de reacción y disminuyendo los riesgos para los empleados y la infraestructura.

Optimización de la supervisión y el control

Las videoanalíticas de seguridad también ayudan a optimizar la supervisión y el control de las instalaciones industriales. Estas soluciones pueden monitorear continuamente múltiples áreas a la vez, lo que elimina la necesidad de una vigilancia humana permanente y reduce la carga de trabajo del personal de seguridad. Además, las videoanalíticas pueden identificar automáticamente actividades anormales, como objetos abandonados o comportamientos sospechosos y generar alertas efectivas. Esto permite una respuesta rápida y eficiente, y evita que los operadores se saturen de información irrelevante.

Mejora de la eficiencia operativa

Además de los beneficios de seguridad, las videoanalíticas también mejoran la eficiencia operativa en el sector industrial. Estas soluciones recopilan datos sobre el flujo de personas, el uso de espacios, los patrones de movimiento y otros indicadores relevantes. Al analizar estos datos, las empresas pueden identificar oportunidades para optimizar los procesos, reducir los cuellos de botella y mejorar la productividad. Por ejemplo, el análisis de los patrones de tráfico en una planta de producción puede ayudar a identificar áreas de congestión y tomar medidas correctivas para mejorar el flujo de trabajo.

Supervisión y control de procesos

Las cámaras de vídeo con análisis inteligente pueden monitorear los procesos de fabricación y producción en tiempo real. Detectar desviaciones en el funcionamiento permite tomar medidas correctivas de manera oportuna, reduciendo pérdidas, sobrecostos y exceso de inventarios, y aumentando la calidad de los productos y la rentabilidad.

Mantenimiento predictivo

Las videoanalíticas pueden identificar patrones de desgaste o mal funcionamiento en maquinaria y equipos. Al predecir cuándo es probable que ocurran fallas, las industrias pueden programar el mantenimiento de manera más eficiente, evitando costosos tiempos de inactividad no planificados.

Gestión del flujo de tráfico

En entornos industriales, el flujo de vehículos y personas puede ser complejo. Las videoanalíticas pueden optimizar el tráfico al identificar patrones de congestión, lo que permite una distribución más fluida de los recursos y una mayor eficiencia en el movimiento de mercancías y personal.

Cumplimiento de normativas

Las videoanalíticas ayudan a las industrias a cumplir con regulaciones específicas al monitorear y documentar ciertos procesos. Esto es especialmente relevante en industrias altamente reguladas, como la farmacéutica o la de alimentos.

Implementar las videoanalíticas de seguridad en la industria permite detectar riesgos potenciales antes de que se conviertan en problemas graves y optimizar operaciones para lograr un máximo rendimiento. La implementación adecuada de estas tecnologías crea un entorno más seguro y eficiente.

En el Grupo Atlas de Seguridad Integral, somos expertos en proteger la infraestructura y activos de nuestros clientes mediante la implementación de soluciones de seguridad inteligentes, innovadoras, flexibles y rentables.

Grupo Atlas de Seguridad, ¡Nos gusta cuidarte!

Controles de acceso: garantizando la seguridad en un mundo interconectado

Posted on octubre 2nd, 2023

En la era digital, donde la información fluye a través de redes y sistemas interconectados, la seguridad de la información es un tema crítico y prioritario para individuos y organizaciones. Los ciberataques y las brechas de seguridad son una amenaza permanente, y para prevenirlos, se adoptan cada vez más controles de acceso, por consiguiente, el mercado de estas soluciones de seguridad ha tenido un crecimiento significativo en los últimos años.

Estos mecanismos se han transformado en un recurso indispensable para proteger la información confidencial, los activos críticos y las infraestructuras de las organizaciones, entre otros.

¿Qué son los controles de acceso?

Los controles de acceso son medidas de seguridad que se implementan para regular y restringir el acceso a sistemas, redes, aplicaciones o información confidencial. Su objetivo principal es garantizar que solo los usuarios autorizados puedan acceder a los recursos adecuados, reduciendo así el riesgo de exposición a amenazas internas y externas.

Estos controles pueden variar en su complejidad y alcance, desde simples contraseñas y autenticación de dos factores (2FA) hasta sistemas más avanzados basados en biometría, tokens de seguridad y certificados digitales.

¿Cuáles son las ventajas de los controles de acceso?

Una implementación adecuada de los sistemas de controles de acceso es una solución eficaz para proteger activos e infraestructuras, que ofrece varias ventajas:

Protección de datos confidenciales. En un entorno donde la información personal y corporativa se encuentra almacenada y transmitida en línea, asegurarse de que solo las personas autorizadas puedan acceder a ella es esencial para prevenir el robo de identidad, el fraude financiero y otros delitos cibernéticos. Los sistemas de autenticación multifactorial, por ejemplo, exigen más que una simple contraseña para acceder a una cuenta, lo que hace que infiltrarse sea más difícil para los ciberdelincuentes.

Protección de activos. Al limitar el acceso a áreas sensibles o valiosas, los controles de acceso protegen activos físicos, equipos costosos, información confidencial y propiedad intelectual.

Protección a sistemas críticos de infraestructura. En el ámbito digital, gran parte de la infraestructura operativa depende de sistemas informáticos. Un acceso no autorizado a estos sistemas podría tener consecuencias graves. Al implementar controles de acceso sólidos, las organizaciones pueden prevenir ataques dirigidos a los sistemas de control industrial y mantener la integridad de sus operaciones diarias.

Seguridad reforzada. Los controles de acceso garantizan que solo las personas autorizadas tengan acceso a áreas específicas, lo que reduce el riesgo de intrusiones y mejora la seguridad general de una instalación.

Gestión eficiente de accesos. Al establecer permisos y roles personalizados para empleados, contratistas y visitantes, permiten una gestión más eficiente del acceso, evitando así la confusión y el acceso no autorizado.

Registro y seguimiento de actividades. Los sistemas de control de acceso registran y rastrean las actividades de acceso, lo que proporciona una auditoría precisa y detallada para investigaciones de seguridad, seguimiento de tiempo y asistencia y cumplimiento normativo.

Protección contra robos y vandalismo. Al restringir el acceso a personas no autorizadas, reducen la probabilidad de robos internos y externos, así como los actos de vandalismo dentro de una instalación.

Colaboración segura. Las organizaciones trabajan con socios, proveedores y clientes en todo el mundo, y compartir información de manera segura es esencial para mantener relaciones comerciales sólidas. Los controles de acceso permiten establecer permisos específicos para compartir información con terceros, garantizando que solo se comparta lo que es necesario y sin comprometer datos sensibles.

Cumplimiento normativo y regulaciones. La gestión eficaz de los controles de acceso facilita el cumplimiento normativo. Con regulaciones como el Reglamento General de Protección de Datos (GDPR) y la Ley de Privacidad del Consumidor de California (CCPA), las organizaciones deben garantizar que los datos personales se administren correctamente. Los controles de acceso adecuados permiten a las empresas demostrar que están tomando medidas activas para proteger la privacidad de los datos y cumplir con las normativas establecidas.

Respaldo de seguridad en emergencias. Los sistemas de control de acceso pueden integrarse con sistemas de seguridad y alarmas, lo cual permite una respuesta rápida y coordinada en situaciones de emergencia, como evacuaciones o amenazas de seguridad.

Flexibilidad y personalización. Se pueden adaptar para satisfacer las necesidades específicas de una organización, permitiendo la configuración de reglas y permisos personalizados según roles, horarios y niveles de autoridad.

Mejora de la privacidad y confidencialidad. Al limitar el acceso a áreas sensibles, los controles de acceso protegen la privacidad y confidencialidad de datos, así como la propiedad intelectual.

Mejora de la productividad. Los controles de acceso automatizados reducen el tiempo y los recursos dedicados a la gestión manual del acceso, mejorando la eficiencia y la productividad de los empleados.

El mercado de controles de acceso: tendencias y cifras

En los últimos años, el mercado de controles de acceso ha experimentado un crecimiento importante, impulsado por el aumento de conciencia sobre la importancia de asegurar la información.

Presentamos algunas de las tendencias en el mercado actual:

Adopción en diversos sectores. Los controles de acceso no se limitan únicamente al ámbito empresarial. Gobiernos, instituciones financieras, industrias de la salud e instituciones educativas también han adoptado estas soluciones para proteger datos sensibles y activos críticos.

Aumento de la ciberdelincuencia. El incremento de ataques cibernéticos y las amenazas constantes han llevado a las organizaciones a invertir en soluciones de controles de acceso más avanzadas. Según el informe del Centro de Estudios Estratégicos e Internacionales (CSIS) y McAfee, las pérdidas económicas globales causadas por el cibercrimen ascendieron a 945 mil millones de dólares en 2021, un claro indicador de la necesidad de fortalecer la seguridad.

Regulaciones y cumplimiento. Normativas como el Reglamento General de Protección de Datos (GDPR) en Europa y la Ley de Privacidad del Consumidor de California (CCPA) han obligado a las organizaciones a garantizar una gestión adecuada y segura de los datos personales. Esto ha impulsado aún más la adopción de controles de acceso para evitar sanciones y daños a la reputación.

Tecnologías emergentes. El desarrollo de tecnologías como el Internet de las cosas (IoT) y la computación en la nube ha ampliado las superficies de ataque. Los controles de acceso son fundamentales para asegurar que todos los dispositivos y servicios conectados estén protegidos.

Crecimiento del BYOD (Trae tu propio dispositivo). El aumento del trabajo remoto y el uso de dispositivos personales para tareas laborales ha generado un mayor interés en soluciones de controles de acceso móviles y flexibles que se adapten a estos escenarios.

Por otra parte, el pronóstico de crecimiento del mercado por regiones, para el período 2023-2028, proyecta que Asia tendrá el mayor crecimiento, aproximadamente el 17 %, seguido de Norteamérica que crecerá el 10.7 %, Europa entre el 8 y 9 % y Latinoamérica tendrá un crecimiento cerca del 8 %.

El mercado de controles de acceso está en constante cambio y evolución para cubrir las necesidades de seguridad y privacidad en una sociedad cada vez más digitalizada. Las grandes cifras de crecimiento y adopción reflejan la importancia que estos sistemas tienen en el panorama actual de seguridad y tecnología.

En Grupo Atlas de Seguridad Integral podemos controlar y monitorear el acceso de personas a todas las áreas de tu empresa, a través de la implementación controles de acceso inteligentes. Así mismo, protegemos los activos críticos para evitar que cualquier evento afecte la continuidad operacional de tu negocio. Nuestras soluciones de seguridad permiten crear un ecosistema de seguridad confiable y rentable.

Aplazar la seguridad de tu empresa es un riesgo muy costoso. Nuestros sistemas de control de acceso están diseñados para brindarte tranquilidad y confianza en todo momento.

Grupo Atlas de Seguridad, ¡Nos gusta cuidarte!

Conoce los riesgos de la transformación digital y cómo prevenirlos

Posted on septiembre 30th, 2022

Conoce 8 tipos de ataques cibernéticos descargando nuestro eBook aquí

Implicaciones de la transformación digital en las organizaciones

Cada vez más empresas inician su camino hacia la transformación digital con el propósito de digitalizar sus procesos y servicios, ser más ágiles y operar de manera más eficiente.

La transformación digital está marcando el presente y el futuro de las organizaciones y de la sociedad, pero implica nuevos riesgos y amenazas.

Interrupción de las actividades, pérdidas económicas, robo de información confidencial, daños a la infraestructura, disminución de la calidad de sus productos y servicios y pérdida de reputación, son algunas de las graves consecuencias que puede sufrir una organización que no tiene como prioridad la seguridad en su proceso de digitalización.

A medida que una organización adopta más innovaciones tecnológicas, aumenta la probabilidad de sufrir ciberataques que pueden afectar sus activos, rentabilidad, competitividad y reputación. El número y tipo de ciberataques se ha incrementado exponencialmente, siendo cada vez más sofisticados, agresivos y efectivos.

Ante esta situación de vulnerabilidad, la seguridad se convierte en un tema prioritario para todas las organizaciones.

Por lo tanto, es fundamental que las empresas comprendan la importancia de tener un plan de ciberseguridad integral que, tenga como principales objetivos: prevenir y reducir las amenazas y las vulnerabilidades, y garantizar la confidencialidad, integridad y disponibilidad de la información y de los activos digitales.

El plan de ciberseguridad debe estar alineado con los objetivos estratégicos de la empresa, tener un alcance definido e incorporar las obligaciones y buenas prácticas de seguridad que deberán cumplir los trabajadores de la organización, así como los terceros que colaboren con ésta.

6 pasos imprescindibles para desarrollar un plan sólido de ciberseguridad

Identificar cuáles son las áreas más vulnerables a los ciberataques y su nivel de riesgo para la continuidad de la operación de tu empresa.

Establecer el alcance del plan y determinar los activos y procesos críticos, para priorizar su protección. De esta manera los responsables de cada actividad tendrán claridad sobre las metas que deben alcanzar.

Establecer los objetivos para determinar los ámbitos a mejorar e identificar los aspectos en los que se deben focalizar los esfuerzos.

A partir de la información obtenida hasta este momento, definir las acciones, iniciativas y proyectos necesarios para alcanzar el nivel de seguridad que la organización requiere.

Una vez definidas las actividades, establecer cuáles se pueden lograr a corto plazo y cuáles a largo y la cantidad de recursos necesarios para cada una de ellas.

En el plan es necesario considerar todos los posibles incidentes que pueden ocurrir a pesar de la prevención. En ese sentido, es necesario definir los protocolos de reacción para enfrentarlos.

En esta etapa se presentan y describen los proyectos y las acciones planificadas.

Todas las actividades deben tener asignado un responsable a cargo y contar con los recursos disponibles.

Es importante crear un Comité de Gestión responsable de garantizar y facilitar la implementación de las iniciativas de ciberseguridad.

Realizar un seguimiento periódico al plan para comprobar que se han cumplido los objetivos que se definieron antes de la implementación.

La gestión del plan de ciberseguridad debe ser un proceso continuo, en permanente revisión y mejoramiento.

Descarga nuestro eBook 8 tipos de ataque cibernético

¿Cuáles son los beneficios de tener un plan de ciberseguridad?

Implementar un plan de ciberseguridad es esencial para:

- Conocer la situación actual de la empresa y el grado de riesgo al que está expuesta.

- Tener claros los objetivos y las acciones.

- Avanzar en la meta de lograr que la empresa sea cibersegura, lo que permitirá garantizar la continuidad del negocio.

La ciberseguridad es uno de los elementos clave para que el proceso de transformación digital de la empresa sea exitoso, por lo tanto, la implementación de un plan y las herramientas tecnológicas adecuadas, generarán un ambiente de seguridad.

Esperamos que esta información te haya sido útil, pues nuestro propósito es darte herramientas que te permitan reducir los riesgos de ciberseguridad y garantizar la continuidad de tu negocio.

Somos Grupo Atlas de Seguridad Integral, ¡Nos Gusta Cuidarte!

¿Qué es informática forense? En Atlas ya contamos con un laboratorio

Posted on agosto 19th, 2022

Introducción

La informática forense se ha convertido en una parte cada vez más importante de la seguridad de TI. Según la revista Dinero, “datos de Kaspersky indican que en diciembre de 2017 los ataques con malware para robar datos financieros se incrementaron 22,4 %, en tanto que la compañía de seguridad RSA calcula en US$9.100 millones al año las pérdidas por phishing (páginas web falsas para robar información financiera)”.

Dadas estas estadísticas, a muchas empresas no les resultaría tan difícil presentar un caso de negocios convincente para asegurarse de que tanto los datos como los sistemas estén lo más seguros posible.

¿Qué es el Análisis informático forense?

Es la ciencia de adquirir, preservar, obtener y presentar datos que han sido procesados electrónicamente y guardados en un medio computacional. Es además la aplicación de técnicas científicas y analíticas especializadas a infraestructura tecnológica que permiten identificar, preservar, analizar y presentar datos que sean válidos dentro de un proceso legal o de una investigación.

El análisis informático forense implica recopilar y examinar datos de una variedad de medios electrónicos, no solo computadores, y estos datos pueden tomar la forma de fotografías, imágenes descargadas, textos, documentos, correos electrónicos, páginas de Internet y cualquier otra información que se almacene en un disco duro. Estos datos o pruebas se pueden utilizar como una muestra de pruebas para presentar a un individuo bajo sospecha.

Te podría interesar: ¿Qué es el análisis informático forense?

Los investigadores informáticos forenses a menudo trabajarán tomando una copia o “imagen digital” de medios electrónicos sospechosos utilizando herramientas especializadas de software de examen forense que busca y extrae datos particulares de interés para un investigador. Con la increíble cantidad de información que se conserva en los medios electrónicos, sería prácticamente imposible (y tomaría una gran cantidad de tiempo) investigar datos si el software no estuviera disponible.

Beneficios y ventajas de la informática forense

Beneficios de la informática forense:

- Disminución de pérdidas (trasversal, humano, costos, etc).

- Imagen y Reputación.

- Optimización del recurso.

- Continuidad de negocio.

- Cumplimiento de la normatividad legal.

- Efectividad en el cumplimiento de los objetivos estratégicos de la compañía.

- Generación de cultura preventiva.

- Ambiente de control.

Ventajas de la informática forense:

Dentro de los aspectos relevantes encontramos en estas soluciones elementos de valor para las organizaciones:

- En Litigación civil: Recolección y análisis de evidencia incriminatoria, la cual puede ser usada para procesar una variedad de crímenes cometidos en contra de la organización y personas. Casos que tratan con fraude, discriminación, acoso, divorcio, pueden ser ayudados por la informática forense.

- Investigación de seguros: La evidencia encontrada en computadores, puede ayudar a las compañías de seguros a disminuir los costos de los reclamos por accidentes y compensaciones.

- Elementos corporativos: Puede ser recolectada información en casos que tratan sobre acoso sexual, robo, mal uso o apropiación de información confidencial o propietaria, o aún de espionaje industrial y suplantación de marca.

Incluso con investigaciones de software adecuadas puede llevar mucho tiempo, pero también puede producir algunos resultados sorprendentes e inesperados. ¿Quiere saber cuáles? Le mostramos:

1. Informática forense para descubrir el mal uso y fraude de los empleados

El mal uso de los datos por parte de empleados inescrupulosos y los delitos de fraude aumentan y pueden variar desde el mal uso de los sistemas informáticos hasta el robo de datos corporativos y financieros.

Estos delitos pueden ocurrir debido a empleados disgustados que buscan vengarse si han sido despedidos, empleados que buscan aprovechar su situación o simplemente que participan en actividades delictivas.

Puede evitar tener en su empresa a personas inescrupulosas si contrata un examen de poligrafía. En Atlas le ayudamos. Conozca este tipo de evaluación previo a la incorporación de personal en su empresa y hogar.

La posibilidad de que el empleado que está sentado a su lado pueda estar cometiendo delitos mientras trabajan es muy real y no es necesario que la prensa local o nacional tenga que mirar muy lejos para leer los casos de empleados atrapados mirando pornografía, accediendo a información confidencial de la compañía o el robo de datos.

- Combatir estos tipos de delitos informáticos puede ser muy costoso, especialmente para las pequeñas empresas; sin embargo, ser proactivo e invertir la cantidad correcta en la seguridad de los sistemas y los datos es el comienzo adecuado.

- El monitoreo efectivo y regular de los sistemas también es una buena idea para tratar de hacer más difícil que las personas cometan delitos (y se salgan con la suya). Sin embargo, con todas las técnicas de seguridad y prevención en el mundo, a las empresas les resulta muy difícil tener un éxito del 100% en detener a los empleados que participan en estos delitos, ya sea un uso indebido o una actividad delictiva, y aquí es donde la informática forense es una herramienta muy útil.

- La informática forense generalmente se requiere después de que se haya producido un incidente y es una opción muy efectiva para proporcionar evidencia de uso indebido o delito. El trabajo forense es eficaz para detectar o identificar actividades sospechosas, ya que los métodos utilizados se centran en el uso individual del equipo durante un período de tiempo. Las computadoras registran automáticamente cuándo y cómo se crearon, vieron o modificaron por última vez las imágenes, el texto y los documentos y, junto con la actividad física de fecha y hora, el investigador puede relacionar una actividad con una persona.

2. Informática forense para evidencia y recopilación de datos

Asegurar la continuidad y la validez de los datos electrónicos y la evidencia para probar el uso indebido de la computadora y la actividad delictiva puede ser un problema real. Los problemas a menudo surgen dentro de las empresas cuando el personal de TI o la gerencia superior no logran resistir la tentación de investigar el equipo y esto puede tener graves consecuencias.

Te sugerimos leer: Informática forense para descubrir el mal uso de los datos y fraude

Uno de los elementos más cruciales de las investigaciones forenses informáticas es la preservación de la evidencia y los “no expertos” pueden sobreescribir fácilmente la información de fecha y hora (la huella digital) al acceder al material. La información de esta fecha y hora es vital para comprobar cuándo se modificaron o se vieron los datos o las imágenes. Los elementos de la marca de fecha y hora son particularmente importantes en entornos de trabajo donde más de una persona tiene acceso a un equipo, por ejemplo,

Un experto en informática forense podrá limitar el potencial de daño a los datos o pruebas siguiendo las pautas adecuadas Esto debería asegurar que el investigador sepa cómo y dónde buscar información sin comprometer ninguna evidencia potencial; por lo tanto, es muy importante que los “no expertos” se resistan a la tentación de mirar datos o evidencia sin contactar a un experto.

Necesidad de emplear expertos forenses

Las compañías que se enfrentan a un caso sospechoso de criminalidad o mal uso de los datos deben saber cómo seguir los pasos correctos para preservar la evidencia y evitar alertar a la persona en cuestión.

Las buenas prácticas de las directrices de Informática Forense en Colombia, establecen que la mayoría de los investigadores forenses informáticos deben seguir rigurosamente unos pasos pero para los no expertos, algunas reglas simples son importantes para preservar los datos con fines de evidencia:

Recuerde

Una vez que se haya identificado una actividad sospechosa es una buena idea comenzar a tomar notas sobre las fechas y las horas en que una persona ha estado usando la computadora o el equipo en cuestión. Esto reduce e identifica todos los usuarios posibles y las horas en que que un sospechoso puede haber tenido acceso.

Los pasos aconsejables a seguir son:

- Llame a un experto para que le asesore sobre posibles cursos de acción.

- No avise a la persona ni a ninguna otra persona.

- No manipule ni intente investigar, puede interferir con la evidencia.

- No encienda o apague la máquina, aísle la fuente de alimentación.

- Asegúrese de que todos los equipos auxiliares, unidades de memoria y equipos de PC estén almacenados de forma segura.

Los expertos en informática forense son especialistas y también pueden proporcionar asesoramiento sobre cuestiones de seguridad. El uso indebido de la computadora se ha vuelto tan común que la detección y el monitoreo efectivo de la actividad electrónica, que tener una política sólida de uso y monitoreo de los sistemas informáticos de una empresa deben ser la piedra angular de cualquier política de TI o de personal.

Todos los empleados deben saber que están sujetos a las políticas de uso de computadoras y deben saber que el empleador tiene cierto derecho a monitorear este uso (las leyes de protección de datos y privacidad están involucradas aquí y el tema debe abordarse con precaución).

Un ejemplo de informática forense en acción

Si se pregunta si la informática forense es para usted, le presentamos este caso real para concientizarse de la necesidad que puede tener:

Un gerente senior de operaciones sospechó de un individuo que a menudo trabajaba hasta tarde sin producir resultados que hablaran muy bien de su productividad.

El gerente decidió pedirle a su gerente de TI que examinara algunas de las actividades en la red en general fuera del horario normal de oficina para ver si había alguna irregularidad. Este análisis de red mostró cierta actividad de correo electrónico de gran volumen durante las horas en que la persona estaba trabajando.

Te invitamos a leer: ¿Cuándo emplear un Laboratorio de Informática Forense?

Sin alertar a la persona, el gerente comercial llamó a un experto en informática forense local para evaluar la situación. El experto tomó una imagen de la computadora de la persona (fuera del horario de oficina) y luego trabajó durante el día siguiente para ver los datos. Los resultados fueron convincentes.

Allí, encontró correos electrónicos y documentos que se enviaron a una empresa rival en relación con una nueva oferta de trabajo. Posteriormente, el individuo comenzó a enviar información al rival sobre ventas, presupuestos y planes de marketing.

Se solicitó al experto un informe formal sobre los datos, que se presentó al empleado, quien, como era de esperar, se sorprendió de que lo hubieran descubierto y lo despidieron en el acto.

En esta ocasión, después de evaluar la información que se había enviado al rival, la compañía decidió no continuar con el asunto, aunque podría haber acudido a la ley para demandar por el robo de información de la compañía. Sin embargo, decidió hacer una revisión completa de sus sistemas, procedimientos y políticas de permisos para buscar dónde se podrían realizar mejoras (con la ayuda del experto en informática forense).

Cómo funciona el Laboratorio de Informática Forense en Atlas

Nos concentramos en la gestión de incidentes. Esos incidentes pueden ser un delito o puede ser cualquier problema que ocurre con la informática como el robo de información, pérdida de datos o ataques informáticos. Eso puede ser o no ser delito. El objetivo de identificar la evidencia es saber qué fue lo que pasó y quién lo hizo. Muchas veces, cualquiera de estos problemas, puede presentarse por ignorancia y no por mala intención de un empleado.

¿Cómo lo hacemos? Por medio de 4 pasos:

1. Identificación

Es muy importante conocer los antecedentes, situación actual y el proceso que se quiere seguir para poder tomar la mejor decisión con respecto a las búsquedas y la estrategia de investigación.

Incluye, en muchos casos:

- La identificación del bien informático

- Su uso dentro de la red

- El inicio de la cadena de custodia (proceso que verifica la integridad y manejo adecuado de la evidencia)

- La revisión del entorno legal que protege el bien y del apoyo para la toma de decisión con respecto al siguiente paso una vez revisados los resultados.

2. Preservación

Este paso incluye la revisión y generación de las imágenes forenses de la evidencia para poder realizar el análisis. Dicha duplicación se realiza utilizando tecnología de punta para poder mantener la integridad de la evidencia y la cadena de custodia que se requiere.

Al realizar una imagen forense, nos referimos al proceso que se requiere para generar una copia “bit-a-bit” de todo el disco, el cual permitirá recuperar en el siguiente paso, toda la información contenida y borrada del disco duro.

Para evitar la contaminación del disco duro, normalmente se ocupan bloqueadores de escritura de hardware, los cuales evitan el contacto de lectura con el disco, lo que provocaría una alteración no deseada en los medios.

3. Análisis

En este punto se sigue el proceso de aplicar técnicas científicas y analíticas a los medios duplicados por medio del proceso forense para poder encontrar pruebas de ciertas conductas.

Se pueden realizar búsquedas de cadenas de caracteres, acciones específicas del o de los usuarios de la máquina como son

- Uso de dispositivos de USB (marca, modelo).

- Búsqueda de archivos específicos.

- Recuperación e identificación de correos electrónicos.

- Recuperación de los últimos sitios visitados

- Recuperación del caché del navegador de Internet, entre otros.

4. Presentación

En este punto se hace la recopilación de toda la información que se obtuvo a partir del análisis para realizar el reporte y la presentación a los abogados, la generación (si es el caso) de una pericial y de su correcta interpretación sin hacer uso de tecnicismos.

¿Qué servicios tiene el Laboratorio de Informática Forense en Atlas?

Recolección y Preservación

de Evidencia Digital

La evidencia digital es materia prima para los investigadores donde la tecnología informática es parte fundamental del proceso. Esta solución incluirá la recolección de dicha evidencia mediante las técnicas y procedimientos establecidos para garantizar una adecuada cadena de custodia, cumpliendo con los estándares, y garantizando la presentación de dicha evidencia ante estrados judiciales.

Fases para la Presentación del Servicio

1. Identificación de las evidencias

discos duros, pendrives, teléfonos móviles.

2. Recolección y adquisición

de las evidencias. Clonado en dispositivos higienizados.

3.Búsquedaespecifica

de palabras clave y documentos (ficheros borrados, registros de llamadas, SMS…)

4. Investigación forense completa

determinación de procedencia, correlación de fechas, uso de la información, envío a terceros.

5. Generación de informe pericial

con todo el proceso de la investigación y las conclusiones a las que se llegas.

6. Cadena de custodia

preservación de todas las evidencias.

Captura de imágenes Forenses

Solución orientada a la recolección de evidencia con fines de investigación interna, sin el componente de la cadena de custodia, ya que algunos casos las organizaciones no buscan presentar denuncias ante un incidente, sino determinar el origen del incidente.

Para una investigación interna en una organización se requiere:

–Obtener una copia idéntica del origen para análisis sobre seguridad y protección de datos.

–Recuperar la información que haya podido haber sido eliminada.

–Efectuar búsqueda de archivos específicos necesarios en la investigación.

–Generar una copia idéntica de la información para su preservación y análisis. Recuperación de Datos

Recuperación de Datos

Solución orientada a la recuperación de información de vital importancia para la organización, alojada en discos duros y que pudo ser eliminada de manera intencional o accidental de los dispositivos de almacenamiento digital.

Respuesta ante incidentes y casos de fraude o extorsión

Ante las bondades de los avances de la tecnología y comunicaciones que nos permiten depositar en ellas todo tipo de información, también se generan oportunidades para los ciberdelincuentes o a aquellos que buscan ocultar su identidad para por medio de esta tecnología generar afectación de cualquier tipo a personas y organizaciones a tratar de identificar aquellas fuentes generadoras del ataque.

Tipo de incidentes de seguridad informática:

-Extorsión, amenaza, intimación desde un email.

–Uso de un email falso para fraude.

–Fuga de información de la compañía

–Robo y uso de una identidad falsa en Internet.

Fases de la investigación:

1. Análisis

2. localización IP.

3. Identificación.

Borrado Seguro de medios de almacenamiento

Los dispositivos digitales en los que se aloja la información, frecuentemente son desechados o entregados a terceros, sin percatarse que la información alojada en los mismos puede ser recuperada a pesar que el disco haya sido sometido a la eliminación de los archivos o a un proceso formateado.

TIPS para el borrado seguro:

La información que tiene un disco duro o USB cuando ya no se usa se deben borrar de forma segura.

Los equipos que se venden, retiran o dan de baja se deben formatear de forma segura.

Cuando se borra o elimina un archivo…éste realmente no desaparece.

Queremos ayudarle. Resolvemos cualquier que tengas acerca del laboratorio de informática forense

Prepárate para las amenazas a la seguridad de la información en 2018

Posted on agosto 19th, 2022

Los cibercriminales continuarán en expansión y diversificarán su mercado de influencia, por lo que tener un sistema de seguridad de la información en 2018 será una gran inversión.

En 2017 los hackers nos sorprendieron con ciberataques de todo tipo. Robos de datos, información, cuentas, criptomonedas y demás filtraciones que significaron grandes amenazas para la seguridad informática global.

Los ataques ransomware tuvieron un peso importante y afectaron a usuarios, empresas, entidades bancarias y públicas, en unos 150 países. Para que lo comprendas mejor, un ransomware es un tipo de malware que secuestra los equipos de la víctima. El ciberdelincuente cifra los archivos y carpetas de un usuario y pide un rescate a cambio de liberarlos. Tú podrías ser una de las víctimas, así que este año debes tener en cuenta para la seguridad de tu empresa implementar sistemas de seguridad de la información y seguridad electrónica.

Según el periódico El Colombiano, en Colombia, entre enero y agosto, se atendieron 5.500 ataques cibernéticos en 2017, que afectaron principalmente al sector privado, según informó el Ministerio de Defensa.

También te puede interesar: Razones para tomar medidas de seguridad en las empresas.

Cinco ataques cibernéticos estremecieron al mundo en 2017 por su gran alcance. Conócelos y prepárate para que en 2018 tu información esté siempre protegida.

¿Leíste sobre ciberataques y quieres ayuda con la seguridad de tu información?

Según información de la ISF -Information Security Forum- en 2018 veremos una mayor sofisticación dentro del panorama de las amenazas cibernéticas, con ataques mucho más costosos para grandes, medianas empresas y pequeñas empresas en Europa y América Latina. Las 5 principales amenazas de seguridad mundial en 2018 son:

- CaaS (Crimen como servicio)

En 2018 se mantendrá esta tendencia con organizaciones criminales diversificadas.

El software cifrado o malware será la categoría más popular, como lo es el ransomware. La ingeniería social será el principal vector para infectar los dispositivos con malware móvil.

- El IoT

La ISF advierte que habrá una creciente falta de transparencia en el ecosistema de IoT -Internet de las Cosas-, con términos y condiciones imprecisas que permiten a las organizaciones utilizar datos personales de manera que los clientes no sean conscientes de ello, por lo que aumentará la brecha de seguridad y privacidad por medio de dispositivos conectados.

- Cadena de suministro

Las organizaciones pierden capacidad de fabricación al quedar bloqueadas o paralizar sus procesos, por lo que es necesario saber en dónde se encuentra la información en cada etapa del ciclo de vida. Las organizaciones deberán adoptar procesos fuertes, escalables y repetitivos con una garantía proporcional al riesgo.

- Regulación

El amplio Reglamento General de Protección de Datos de la Unión Europea, aumentará la complejidad a la gestión crítica de activos de las compañías.

- Desalineación

Otra amenaza es la desalineación entre las expectativas de la junta directiva y la capacidad real de las funciones de seguridad.

Ante los ataques cibernéticos inminentes que puedes sufrir, considera implementar un software de seguridad de la información en 2018, para que tú, tu empresa, negocio y familia estén protegidos.

Con información tomada de cso.computerworld.es